Bewijs leveren over wat er langs digitale weg is gebeurd, is niet eenvoudig. Het is heel simpel om tooltjes en webdiensten in te zetten zoals proxies, waardoor bijvoorbeeld een e-mail met een bommelding niet snel tot de dader te herleiden is. Met dit probleem zag ROC De Sumpel zich in juni vorig jaar geconfronteerd: men ontving e-mails met de melding dat het pand de volgende dag met twee bommen zou worden opgeblazen. Het IP-adres liep dood bij een online maildienst waar je zelf je afzenderadres mag invullen. Wat nu?

Bewijs leveren over wat er langs digitale weg is gebeurd, is niet eenvoudig. Het is heel simpel om tooltjes en webdiensten in te zetten zoals proxies, waardoor bijvoorbeeld een e-mail met een bommelding niet snel tot de dader te herleiden is. Met dit probleem zag ROC De Sumpel zich in juni vorig jaar geconfronteerd: men ontving e-mails met de melding dat het pand de volgende dag met twee bommen zou worden opgeblazen. Het IP-adres liep dood bij een online maildienst waar je zelf je afzenderadres mag invullen. Wat nu?

Uit het vonnis wordt helaas niet precies duidelijk hoe men bij de verdachte is uitgekomen die uiteindelijk voor de strafrechter mocht verschijnen. Het lijkt erop dat men is nagegaan wie de schoolwebsite heeft bezocht, en bij de hoster van de e-maildienst heeft nagevraagd of deze IP-adressen ook zijn gebruikt voor het versturen van de dreigmails. Dat voelt een tikje kort door de bocht, hoewel het wel een creatieve is want wie wil gaan dreigmailen, wil waarschijnlijk eerst even het e-mailadres van de school opzoeken.

Er bleek slechts één IP-adres te zijn dat op de bewuste datum de contactpagina van de school bezocht had. Vervolgens heeft het hostingbedrijf bevestigd dat dit IP-adres via de e-maildienst van hun klant is gebruikt, en dat IP-adres bleek aan een leerling van de school te koppelen. Genoeg reden om eens met deze heer te gaan praten, lijkt me.

Deze kwam echter met een verklaring: een kennis had met zijn toestemming met het programma ‘TeamViewer’ de besturing van zijn computer overgenomen en zo de e-mailberichten geschreven en verstuurd. Giecheltoets, anyone? Zeker omdat hij pas tijdens de zitting met die verklaring komt. Dat lijkt dan niet echt geloofwaardig meer. Nog afgezien van wie anderen laat teamviewen op zijn computer en toelaat dat die dan dreigmails gaat sturen.

Hoewel? Tijdens het verhoor kwam hij met het verhaal dat een kennis met “zijn VPN” de mails had verstuurd. Teamviewer is geen VPN maar beide verhalen wijzen erop dat hij iemand anders via zijn IP-adres een bericht liet sturen. Ook zie ik opmerkingen over TOR voorbij komen. Dus is dit nu een consequent verhaal waarbij de ICT-details vermangeld zijn in de juridische procedure, of verzon hij hier ter plekke smoesjes om een onbekende derde naar voren te kunnen schuiven?

De rechtbank is niet overtuigd: de verdachte krijgt 240 uur taakstraf plus drie maanden voorwaardelijke celstraf.

Arnoud

Als je weet wat vpn, TOR en teamviewer is dan ben je toch niet zo dom om alles via je eigen IP-adres te doen….?

Of juist heel slim want wie zou geloven dat je zo dom bent?

:-S 😀

De alternatieve verklaring, dat iemand anders jouw IP-adres gebruikt heeft, moet dan natuurlijk wel plausibel zijn.

Daarnaast: Keep It Simple. Als je je eigen IP-adres gebruikt vanuit deze “reverse psychology”, dan is het probleem dat je hoe dan ook onderdeel wordt van het onderzoek. Als er daardoor aanvullend bewijs wordt gevonden heb je een probleem. Het is veiliger als je naam nooit naar boven komt in een onderzoek.

Ik denk alleen dat je dit, in dit geval, niet kunt voorkomen met TOR. Als de contact-pagina van de school wordt bezocht vanuit een TOR exit node, dan zul je ook alle aandacht van de politie krijgen, omdat er op zo’n school niet zo veel scholieren zullen zijn die met TOR werken.

De emails warn verstuurd via een anon mailservice op het internet die benaderd was vanaf server bij eeen hostingbedrijf in Rotterdam waarmee de verdachte contact had gehad op de avaond dat de mails verstuurd waren. Blijkbaar huurde deze persoon ook serverruimte bij een hostingbedrijf.

Het lijkt dus iemand die aanzienlijk meer dan een beetje ICT kennis heeft. Meeste mensen hebben sowieso al geen toegang tot servers bij hostingbedrijven om daarvandaan het internet te benaderen.

Mnee hier deed de rechtbnak een tikje moeilijk. De mailservice is van een bedrijfje dat ruimte huurt bij dat Rotterdamse hostingbedrijf. Kennelijk een shared server. Het IP-adres van de server werd logischerwijs dan ook herleid tot de hoster. Maar ik twijfel er niet aan dat ze gewoon bedoelen “hij heeft de website van die maildienst opgevraagd en dat zagen we in de log van het hostingbedrijf”.

Dat staat niet zo in de aanhangels aan het vonnis:

Het proces-verbaal van de terechtzitting d.d. 15 april 2014, zakelijk weergegeven, inhoudende als verklaring van de verdachte:

Ik heb in het verleden wel eens contact gemaakt met de website emkei.cz. Ook heb ik op zondagavond 2 juni 2013 contact gehad met de contactpagina van de website van de school en heb ik op 2 juni 2013 ’s avonds contact gemaakt met de server van [hostingbedrijf] bv.

…

6.

Een geschrift zijnde een OSINT informatie afdrukrapport d.d. 27 juni 2012, zakelijk weergegeven inhoudende als verklaring van [politiefunctionaris 2], internetrechercheur (blz. 28 en 29):

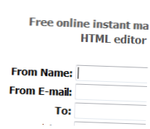

Via Emkei.cz hebben wij een logbestand binnen gekregen van de IP adressen waarmee

de emails met afzender [emailadres] verstuurd zouden zijn.

Nadat ik de WHOIS van het IP adres [IP adres 3] had nagetrokken bleek deze te horen

bij een server die eigendom is van een bedrijf genaamd [hostingbedrijf].net, gevestigd te Rotterdam.

Er wordt wel degelijk onderscheidt gemaakt tussen de on line mailservice ekmei.cz die een IP adres gelogd heeft van een server van een hostingbedrijf . Ook heeft de verdacht aangegeven contact met dat hosting bedrijf te hebben.

Als je slim bent ga je geen bommeldingen versturen 🙂

Een bommelding is potentieel een effectief terreurmiddel.

Volgens mij zegt de rechter niet dat het niet aannemelijk is dat hij het niet heeft gestuurd maar is hij minstens mede verantwoordelijk. Er is ook sprake van een skype chatgesprek met de [betrokkene] waarin werd gezegd dat die mails verstuurd zouden worden. De verdachte was er dus van op de hoogte.

Als je een slimme misdadiger bent, dan zorg je er niet alleen voor dat je moeilijk te vinden bent, maar ook dat er niet naar je wordt gezocht: zolang er naar je wordt gezocht, kan het zijn dat fouten van jou en goed speurwerk van de politie er voor zorgen dat je toch tegen de lamp loopt.

Het beste is natuurlijk dat de misdaad nooit wordt gedetecteerd of nooit wordt herkend als misdaad; dat is hier natuurlijk niet mogelijk. Het één-na-beste is dat iemand anders de schuld krijgt.

Het was natuurlijk prachtig dat je een enigszins onnozele (mede-)scholier hebt kunnen vinden die bereid was om zijn PC voor jou open te zetten. Het is een beetje jammer dat hij tijdens de zitting besefte dat dit de verklaring is van hoe zijn PC misbruikt heeft kunnen zijn, maar gelukkig was dat al zodanig laat dat hij inmiddels niet meer geloofd wordt.

Het is niet verstandig om een dwaalspoor naar een identificeerbaar persoon te leggen. Sporen naar identificeerbare personen zijn relatief makkelijk te verifieren en zullen vaak leiden tot de conclusie dat het opzettelijke afleidingshandelingen zijn.

Dat levert risico’s op extra informatie op om je te veroordelen of om je zwaarder te straffen. Je kunt je bijvoorbeeld niet beroepen op een emotionele uitbarting of een vlaag van verstandsverbijstering als je een spoor naar een ander persoon hebt gelegd.

Als je dwaalsporen aanlegt hebt je meer aan dwaalsporen die wel de indruk wekken van een andere dader maar niet iemand die ze kunnen identificeren zodat er onzekerheid blijft bestaan over een andere dader.

Alle bommeldingen die niet op een of andere manier geverifieerd kunnen worden moeten genegeerd. Het eind is anders zoek blijkt iedere keer weer. Wel vervolgen natuurlijk.

En dan te bedenken dat ip adressen niet gelogd mogen worden van de privacywet. Zeker een schoolsite heeft hierbij geen enkel belang. De rechtbank heeft hieraan geen aandacht geschonken, heeft ook niet bepaald of de schending van de privacy zo gering is, dat het uitsluiten van bewijs niet nodig is.

Dat is wat kort door de bocht: in die blog geef ik aan dat het wél mag met een eigen noodzaak,

Verder is onrechtmatig door burgers (en bedrijven) verkregen bewijs bruikbaar in strafzaken tenzij de politie opdracht gaf tot het vergaren. Dus hoe dan ook mocht dit als bewijs gebruikt, tenzij de politie had gevraagd om even een nachtje de logging aan te zetten.

Ik zie geen noodzaak voor het bijhouden van ip-adressen van bezoekers van je contactpagina.

Dat is wat kort door de bocht. Je linkt hier naar deze uitspraak, en daarin staat (let op het tweede stukje):Niet kan echter worden uitgesloten dat onrechtmatig optreden van natuurlijke of rechtspersonen onder omstandigheden een zodanige schending van beginselen van een behoorlijke procesorde of veronachtzaming van de rechten van de verdediging in de strafzaak tot gevolg heeft dat dit dient te leiden tot uitsluiting van bewijsmateriaal dat tengevolge van dat onrechtmatig optreden is verkregen (vgl HR 1 juni 1999, NJB 1999, blz. 1167, nr.89, rov.3.2.). Men staat er waarschijnlijk niet zo bij stil, maar er wordt via een sleepnetmethode toch een hoop informatie over de bezoekers bijgehouden. Er is een plek waar scholieren kunnen inloggen (goed voor de koppeling naam – ip-adres), waarschijnlijk om huiswerkopdrachten en cijfers te zien, en dan heb je het slaappatroon te pakken (he, hij checkte om half twee ’s nachts of zijn cijfer bekend was – en toch was hij ’s ochtends gewoon weer in de les), je weet wanneer iemand begint met leren, etc. Het is niet zo erg als permanente observatie van alle scholieren door privédetectives, maar er wordt wel makkelijk overheen gesprongen.

De oplossing is natuurlijk om een paar dagen te wachten nadat je het email adres van je school hebt opgezocht. 🙂 Maar jongeren zijn vaak niet geduldig genoeg en denken ook niet goed na over hun acties. Besef wel dat men weet dat iemand vanaf betreffende IP adres het email adres van de school heeft opgezocht en daarnaast vanaf hetzelfde IP adres ook via de mailhost de dreigbrief heeft verzonden. En kennelijk waren er geen andere computers achter dat IP adres verborgen en was er ook geen open Wifi-kanaal dat misbruikt had kunnen worden. Want dan had hij de schuld nog kunnen doorschuiven naar iemand anders met een motief voor deze domme actie.

En dan verhalen over Teamviewer, VPN en TOR. Hij heeft zeker gedacht dat hij het een en ander wel bij elkaar kon verzinnen op de zitting. Gewoon te lui om goed werk te verrichten dus. De bommelding was waarschijnlijk bedoeld om een dagje vrij te krijgen. Kortom, geen snugger joch.

Het had ook anders gekund. Keihard ontkennen en doen alsof je van niets weet. Dat je ook niet snapt hoe dat vanaf jouw IP adres had kunnen gebeuren. En natuurlijk geen bewijs hiervan hebben op je eigen PC. Een IP adres is immers niet persoonsgebonden. Door te ontkennen in plaats van smoesjes te bedenken is de schuld al veel lastiger te bepalen. De rechter herkent smoesjes wel en prikt erdoorheen, waarna je als verdachte onbetrouwbaarder wordt. Maar zolang je de onschuld uithangt moet toch echt meer bewijs komen van het tegendeel.

Teamviewer heeft wel degelijk VPN functionaliteit aan boord. En met enige moeite kan je ook die VPN surfen. Onwaarschijnlijk, maar mogelijk.

Maar als dat het geval was geweest dan had deze knul eenvoudig kunnen aangeven hoe hij dat heeft geinstalleerd of aangeven wie dat voor hem heeft geinstalleerd. Hij had dan ook kunnen vertellen waarom hij zijn vriend op deze manier toegang had verleend en had ook nog eens zo vriendelijk kunnen zijn om te vertellen wie die vriend is.

En dan hadden ze die vriend ook even gehoord… 🙂

Probleem is dat deze knul even een paar technische termen bij elkaar had gezocht zonder precies te beseffen waar hij het over weet. Misschien had het 10 jaar geleden kunnen werken maar iedereen in de rechtbank weet ondertussen Google te gebruiken. Ze prikken zo door deze smoesjes heen…

Een uitstapje, over het Googlen door de rechtbank:

Was hier niet ook eens een blog of artikel over, waarin er ingegaan werd over of de rechtbank wel mag Googlen om tot een vonnis uit te komen?

De Hoge Raad heeft ooit bepaald dat rechters niet zomaar mogen googelen. In ieder geval moeten ze hun bevindingen eerst met de partijen delen en die gelegenheid geven te reageren. Stel dat de rechter het fout zag of de verkeerde pagina vond, dan moet je als partij daar wat op kunnen zeggen.