De FBI heeft in samenwerking met de High Tech Crime Unit van de Nederlandse politie en het Britse National Crime Agency vijftien websites offline gehaald waar ddos-diensten werden aangeboden. Dat las ik bij Tweakers onlangs. De diensten presenteerden zichzelf als ‘stresstesters’, sites waar je tegen betaling de capaciteiten van je eigen site kunt testen om te weten of je ddos aanvallen aan kan. En tja he meneertje, dat iemand dan andermans IP adres invult daar kunnen wij verder niks aan doen. Precies ja, waar ligt dan de grens tussen die twee.

De FBI heeft in samenwerking met de High Tech Crime Unit van de Nederlandse politie en het Britse National Crime Agency vijftien websites offline gehaald waar ddos-diensten werden aangeboden. Dat las ik bij Tweakers onlangs. De diensten presenteerden zichzelf als ‘stresstesters’, sites waar je tegen betaling de capaciteiten van je eigen site kunt testen om te weten of je ddos aanvallen aan kan. En tja he meneertje, dat iemand dan andermans IP adres invult daar kunnen wij verder niks aan doen. Precies ja, waar ligt dan de grens tussen die twee.

Natuurlijk is het legaal om een bedrijf de dienst te leveren van het veroorzaken van hoge belasting om te zien of die daartegen bestand is. Wanneer een netwerk of site van groot belang is, dan is testen op ddos-bestendigheid een legitieme wens en een aanbieder mag in dat commerciële gat springen.

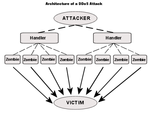

Wat dan weer strafbaar is, is een site platleggen door deze opzettelijk en wederrechtelijk een hoge belasting te bezorgen. Dat noemen we een (d)dos aanval of in mooi juridisch Nederlands een verstikkingsaanval. Afhankelijk van de impact kan de maximale celstraf vele jaren zijn.

Het verschil tussen die twee? Perceptie, voornamelijk. Net zoals een website security scanner functioneel veel lijkt op een crackertool, maar die laatste strafbaar is omdat deze bedoeld is om het misdrijf computervredebreuk mee te plegen.

Wie dus de legale dienst wil aanbieden, moet zich er dan ook van bewust zijn dat er mensen zullen zijn die deze illegaal gaan inzetten. Zeg maar net zoals pizzabedrijven zich ervan bewust moeten zijn dat er wel eens een prank call voor een pizza bij de buren gaat komen. Daar neem je als normaal bedrijf dan ook maatregelen tegen.

Een legitiem stresstestbedrijf zal dus extra stappen moeten nemen om a) te voorkomen dat haar diensten voor misdrijven worden gebruikt en b) de indruk te vermijden dat je hoopt op klanten van dat type. Ik zou daarbij op zijn minst dan ook een intake van de klant verwachten: wie is dit, hoe weten we dat dat netwerk van hem is, en hebben we enige garantie dat er geen schade gaat optreden bij derden. Oh ja, en het lijkt me vrij voor zich spreken dat je eigen ingekochte zendcapaciteit inzet, en dus geen botnets met argeloze koelkasten en thuiscomputers commandeert.

Veel van de booter/stresser sites die ik ken, doen geen enkele moeite om te voorkomen dat andermans site wordt aangevallen. Hun enige doel lijkt te zijn zo snel mogelijk zo veel mogelijk ‘stresstests’ uit te voeren, ongeacht wie daar de nadelen van ondervindt. In dat geval zie ik wel hoe je ze als Justitie als medeplichtige van dat misdrijf aanmerkt.

Oh ja, zo’n dienstverlener kan zich niet verschuilen achter de juridische bescherming van aansprakelijkheid voor platform. Dat gaat over inhoud van derden die je opslaat en doorgeeft, niet over diensten die je zelf levert.

Arnoud

Het kan veel simpeler dan een intake, namelijk bewijs van controle. Google en Microsoft doen dit bijvoorbeeld bij hun e-mail diensten door je te verplichten een DNS record aan te maken, een meta field in je HTML op te nemen en/of een bestand op je server te plaatsen, hoewel dit bij een stresstester natuurlijk nog niets oplost voor shared hosting omgevingen.

Dat is precies waar ik aan zat te denken Tom. Vul een IP-adres in en plaats op dat IP-adres in de public folder een bestandje met een verificatie-code.

Dat krijg je in shared omgevingen inderdaad niet voor elkaar, maar ik kan uit ervaring vertellen dat er weinig shared hosting providers zijn die toestemming geven tot een pentest of stresstest op hun shared platform. Je kunt als provider nog zo’n goede DDOS-bescherming hebben. Maar, als die test net iets te zwaar is of net ergens langs af piept, heeft niet alleen je ‘intended target’ er last van. Een hele server of heel cluster kan hierdoor hinder ondervinden. Dat wil je als provider niet hoeven te verantwoorden richting een (wellicht groot) gedeelte van je klanten.

Dit is een lastig probleem. Zelfs als een bedrijf een stresstest wil laten doen op haar netwerk, gaat netwerkverkeer vaak over meedere netwerken (Autonome Systemen). Die tussenliggende netwerken horen vaak niet bij die overeenkomst, maar zijn wel de dupe als er ineens zoveel verkeer over hun lijnen komt waardoor die netwerken verstikken.

Een beetje zoals online magic mushrooms verkopen en er dan bijzeggen: “alleen voor wetenschappelijk onderzoek of decoratie”. Of designer drugs verkopen in een smartshop als “room odorizer” met label: “niet voor menselijke consumptie”.

Het gros is natuurlijk gewoon een botnet waar men geld aan wil verdienen. Naast de eerder aangegeven IP-verificatie, zou je het verkeer zelf duidelijk kunnen labelen, zodat men de oorsprong kan achterhalen. Veel van dit soort sites zijn echter verborgen en geven geen gegevens over de eigenaar(s).

Vraag me wel af hoe ver dit kan gaan. Als ik bij de Gamma (online of offline) handschoenen, een breekijzer, en bivakmutsen koop, dan weet men ook wel hoe laat het is. Of iemand die een nieuwe badkamer of auto van 15.000 Euro contant of met bitcoin aftikt, dat zal ook wel mogelijk zwart geld zijn. Ben je dan ook medeplichtig aan inbraak en witwassen?