Een lezer vroeg me:

Een lezer vroeg me:

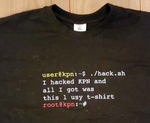

Sommige bedrijven hebben een responsible disclosure beleid en maken dit bekend op hun website. Ik zie alleen daarin steeds vaker iets over geheimhoudingsplicht voorkomen: je mag kwetsbaarheden wel zoeken en melden, maar zonder toestemming (of soms “zonder overleg”) niet publiceren. Maar het hele idee van responsible disclosure is toch juist dat je op zeker moment naar buiten treedt, natuurlijk wel op zorgvuldige wijze. Kunnen bedrijven dit zo stellen, is dit rechtsgeldig? Dan gaat toch het hele concept onderuit?

Een bedrijf dat responsible disclosure-beleid publiceert en daarin zegt dat er nimmer mag worden gepubliceerd zonder haar toestemming, is wat mij betreft misleidend bezig. Dat is niet wat de term responsible disclosure impliceert en het is zeer ergerlijk dat bedrijven op die manier doen alsof ze RP-beleid hebben.

Het hele idee achter responsible disclosure is dat kwetsbaarheden op zeker moment publiek móeten worden, omdat dan iedereen er rekening mee kan houden. Als de good guys hun mond moeten houden dan kunnen bedrijven kwetsbaarheden onder de pet houden. Wat slecht is voor de maatschappij, want de bad guys weten het toch wel. Natuurlijk is het ook weer niet de bedoeling dat kwetsbaarheden direct publiek worden, want dan kan er misbruik van worden gemaakt zonder dat het bedrijf het kon repareren.

De Leidraad over responsible disclosure uit 2013 van de overheid zoekt naar een middenweg. Het idee is dat melder en bedrijf in overleg treden over wanneer naar buiten te treden, met als vuistregel 60 dagen na de melding. Maar dát er naar buiten getreden wordt, staat daarbij voorop. En gezien het belang van security in ICT-systemen is dat ook niet meer dan logisch. Wie anno 2017 nog verdedigt dat security by obscurity beter is, kan beter wat anders gaan doen.

Of responsible disclosure beleid rechtsgeldig is, is een lastige vraag. Beleid is natuurlijk maar beleid, en dat kan zomaar veranderen. Belangrijkste is: wat dóet het, dat beleid. Zijn daar rechten of plichten aan te ontlenen? Plichten opleggen in beleid is erg moeilijk, want de wederpartij moet daar wel mee akkoord gaan. Je kunt dus niet op voorhand iemand aansprakelijk laten zijn voor alle schade die het gevolg is van een ontdekte kwetsbaarheid. Omgekeerd is het wél makkelijk mogelijk om het bedrijf te houden aan een toezegging. Met name dus de toezegging “wij zullen geen aangifte/schadeclaim doen als je je aan het beleid houdt”.

Arnoud

Een lezer vroeg me:

Een lezer vroeg me: Een kritieke bug in beveiligingssoftware OpenSSL heeft het jarenlang mogelijk gemaakt om wachtwoorden en andere geheime data van servers te achterhalen. Voor hackers, maar ook

Een kritieke bug in beveiligingssoftware OpenSSL heeft het jarenlang mogelijk gemaakt om wachtwoorden en andere geheime data van servers te achterhalen. Voor hackers, maar ook  Minister Opstelten van Veiligheid en Justitie wil niet dat bedrijven en organisaties aangifte doen tegen hackers met goede bedoelingen, die veiligheidsproblemen aankaarten, las ik

Minister Opstelten van Veiligheid en Justitie wil niet dat bedrijven en organisaties aangifte doen tegen hackers met goede bedoelingen, die veiligheidsproblemen aankaarten, las ik