Een man uit Tiel die voor het inbreken op de website van een Haagse huisartsenpost werd veroordeeld tot een gevangenisstraf van twee maanden, waarvan één maand voorwaardelijk, is in hoger beroep vrijgesproken, las ik bij Security.nl. Dit omdat een website volgens het gerechtshof Den Haag niet als geautomatiseerd werk kan worden aangemerkt. Is dat een pietluttig zoeken naar spijkers op laag water of zit hier meer achter?

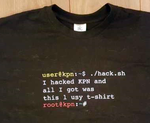

Eerst een organisatie hacken, en vervolgens voor veel geld aanbieden om het ‘lek’ te dichten. Dat was volgens het OM het business model van de 29-jarige man uit Tiel. Hem werd computervredebreuk ten laste gelegd, het OM kon zijn beroep op “white hat hacken” niet serieus nemen. Het was een mooie casus om eens te bepalen wat er wel en niet kan als je tegen lekken aanloopt en het je werk is die te dichten.

Die kans is gemist, want na een veroordeling in eerste instantie ging de man in hoger beroep. En daar werd hij vrijgesproken vanwege de semantische discussie dat een website geen “geautomatiseerd werk” is zoals de wet dat bedoelt, namelijk “een inrichting die bestemd is om langs elektronische weg gegevens op te slaan, te verwerken en over te dragen”. In 2013 hadden we nog een discussie over die term ‘inrichting’, dat mag best een samenstel van fysieke dingen zijn maar er moeten wel fysieke ding(en) gehackt zijn, uiteindelijk. (Ook de tegenwoordige definitie, die nog niet gold ten tijde van dit feit, vereist een of meer stukken hardware.)

In 2020 deed ditzelfde Hof ook zoiets, toen het ging om het hacken van een Facebook-account: “Een account op Facebook bestaat feitelijk slechts uit een samenstel van gegevens en heeft daarmee geen fysieke vorm. ” Het OM was daar destijds op voorbereid, door subsidiair “de server achter het account” op te nemen als voorwerp van hack, maar dat mocht dan ook weer niet:

Dat geldt eveneens ten aanzien van het tweede en derde gedachtestreepje, aangezien de webserver en/of het netwerk en/of de computer(s)(systemen) achter het Facebook-account waarop de verdachte trachtte in te loggen niet toebehoren aan [slachtoffer 2]. Het tweede en het derde gedachtestreepje uit de tenlastelegging kunnen naar het oordeel van het hof daarom evenmin wettig en overtuigend bewezen worden verklaard.Nou weet ik dat men in het strafrecht van de precieze is, en het is inderdaad fout om te zeggen dat er bij Jansen is ingebroken als men bij een pand in eigendom Pietersen naar binnen ging. Maar ik snap in deze situatie niet welk belang het Hof probeert te beschermen. Had in die Facebook-zaak Meta als mede-slachtoffer moeten zijn opgevoerd? Dat voelt raar: als Jansen de huurder was van dat pand van Pietersen, dan is “inbreken bij Jansen” toch gewoon juist?

Een jaar later kwam de Hoge Raad met een arrest over ddos-aanvallen, die ook alleen op geautomatiseerde werken kunnen worden uitgevoerd. Daar was in de tenlastelegging alleen opgenomen dat “gegevens toegezonden naar de website “[internetsite 2]” waren, wat kennelijk genoeg was:

Het hof heeft vastgesteld dat de verdachte via de website ‘[internetsite 1]’ zestien Distributed Denial of Service-aanvallen (hierna: DDoS-aanvallen) heeft laten uitvoeren op de website ‘[internetsite 2]’, en dat de toegang tot de website ‘[internetsite 2]’ door deze aanvallen daadwerkelijk (tijdelijk) belemmerd is geweest. Op grond hiervan heeft het hof bewezenverklaard dat de verdachte de toegang tot en/of het gebruik van een geautomatiseerd werk heeft belemmerd. In het licht van de onder 2.5 en 2.6 weergegeven wetsgeschiedenis en gelet op wat hiervoor onder 2.7 is vooropgesteld, geeft dit oordeel niet blijk van een onjuiste rechtsopvatting.De HR lijkt dus “website” zo te lezen dat “onderliggende serverhardware en netwerkinfrastructuur” er gewoon bij hoort, en heeft er geen moeite mee dat de website-eigenaar een andere entiteit is dan de eigenaar of exploitant van die hardware. Het belang van de strafbaarheid zit hem erin dat die website offline was, of hier dat de verdachte is gegaan waar hij niet mocht zijn. Niet of er een complete lijst bijgevoegd is van de eigenaren van alle componenten.

Dus nee, ik zie niet hoe het Hof in enige redelijkheid tot deze conclusie kan komen.

Arnoud

Twee mannen die regelmatig reisden met gehackte ov-chipkaarten krijgen een taakstraf van 120 uur,

Twee mannen die regelmatig reisden met gehackte ov-chipkaarten krijgen een taakstraf van 120 uur,  Het schenden van de gebruiksvoorwaarden van een site is toch geen computervredebreuk,

Het schenden van de gebruiksvoorwaarden van een site is toch geen computervredebreuk,  Pretpark Walibi Holland gaat aangifte doen tegen een ontwikkelaar die een datalek meldde bij het bedrijf en om vier gratis toegangskaarten vroeg. Dat

Pretpark Walibi Holland gaat aangifte doen tegen een ontwikkelaar die een datalek meldde bij het bedrijf en om vier gratis toegangskaarten vroeg. Dat  “Zet nooit, maar dan ook helemaal nooit, je boardingpass op Twitter @peterverhaar. En roep al helemaal niet mensen op om het te doen.” Aldus

“Zet nooit, maar dan ook helemaal nooit, je boardingpass op Twitter @peterverhaar. En roep al helemaal niet mensen op om het te doen.” Aldus  Een voormalig ambtenaar van de gemeente Lopik heeft een taakstraf van 240 uur gekregen voor het hacken van de gemeentelijke rioolinstallatie,

Een voormalig ambtenaar van de gemeente Lopik heeft een taakstraf van 240 uur gekregen voor het hacken van de gemeentelijke rioolinstallatie,  Een lezer vroeg me:

Een lezer vroeg me: Honderden Nederlanders hebben met een illegale modem gratis internet en televisie gehad,

Honderden Nederlanders hebben met een illegale modem gratis internet en televisie gehad,  Radio-dj Giel Beelen heeft het begin van zijn nieuwe ochtendshow aangegrepen voor een opvallende promotiestunt,

Radio-dj Giel Beelen heeft het begin van zijn nieuwe ochtendshow aangegrepen voor een opvallende promotiestunt,  De Eerste Kamer nam gisteravond een wet aan waarmee de geheime diensten het internet op grote schaal kunnen aftappen, en de verzamelde mailtjes en appjes drie jaar mogen bewaren. Dat

De Eerste Kamer nam gisteravond een wet aan waarmee de geheime diensten het internet op grote schaal kunnen aftappen, en de verzamelde mailtjes en appjes drie jaar mogen bewaren. Dat