Een Nederlands bedrijf dat een medewerker op staande voet ontsloeg voor het doorsturen van driehonderd zakelijke e-mails uit zijn werkmail naar zijn privémail had dit niet mogen doen, las ik bij Security.nl. De kantonrechter stelt dat het opschonen van een zakelijke mailbox voorafgaand aan een kort daarna intredende vrijstelling van werkzaamheden geen dringende reden oplevert voor ontslag op staande voet. Wel wordt alsnog de arbeidsrelatie beëindigd want die is té verstoord om verder te kunnen.

De werknemer werd eind 2022 boventallig verklaard omdat zijn functie van IT & E-commerce specialist niet meer nodig was toen de website naar een SaaS-oplossing werd gemigreerd. Hij ging daarmee niet akkoord en wees het voorstel voor een beëindiging van de hand. Na enig onderhandelen kwam men eind december toch tot een vaststellingsovereenkomst. En dan komt ‘ie: “Na het sluiten van de onder 2.7 opgenomen vaststellingsovereenkomst heeft [eiser] de volledige inhoud van het werke-mailadres geleegd.” Húú peerd, aldus de jurist:

“(..) Van [werkgever] begrijpen wij dat de e-mailbox van uw cliënt om onverklaarbare redenen leeg is. [Werkgever] heeft hier geen instructie toe gegeven en uw cliënt heeft dit ook niet met [werkgever] overlegd. Sterker nog, uw cliënt heeft wel contact gehad met zijn manager over de overdracht, maar heeft niets over het leegmaken van een e-mailbox genoemd. Wij verzoeken u ons uiterlijk morgen voor 16:00 uur opheldering te geven over de gang van zaken en waarom de e mailbox van uw cliënt leeg is. Daarnaast dient uw cliënt per ommegaande te zorgen dat de e-mails en wachtwoorden terug komen, het gaat immers om bedrijfseigendommen. [Werkgever] behoudt zich alle rechten voor en is bezig met nader onderzoek. [Werkgever] zal zich verder beraden en de stappen zetten die zij passend acht. (..)”Gelukkig bleek een en ander te herstellen met een link die de werknemer wist aan te leveren. Daarna bleek er echter bij nóg een mailbox het een en ander weg te zijn, waar de werknemer betrokkenheid bij ontkende, maar wat de werkgever dan weer niet geloofde. Ook ontdekte men

- het automatisch laten doorsturen van e-mails uit de marketing e-mailbox naar het werke-mailadres, het verzoek aan leveranciers om het werke-mailadres in de bcc te houden bij het sturen van facturen, terwijl dat voor de uitoefening van de functie niet relevant was en de ongeloofwaardige uitleg die [eiser] daarover heeft gegeven;

- het doorsturen van meer dan 300 zakelijke e-mails naar de privémail van [eiser] en de ongeloofwaardige uitleg die [eiser] daarover heeft gegeven;

Het doorsturen van deze e-mails is in de voorliggende omstandigheden, zoals later nog aan de orde zal komen, een ernstige gedraging, die [eiser] ook verweten kan worden. Echter, de strekking van dit artikel is naar het oordeel van de kantonrechter niet zodanig duidelijk dat [eiser] op voorhand had moeten begrijpen dat daaronder ook valt het doorsturen van e-mails naar zijn privémail, temeer waar het onbetwist gebruik was bij [werkgever] om via WhatsApp allerlei zakelijke bestanden en gegevens uit te wisselen. In zoverre kan niet aan [eiser] worden tegengeworpen dat sprake is van een gedraging die een dringende reden voor een ontslag op staande voet oplevert.Daarbij woog mee dat de doorgestuurde mails mede gingen over de aanloop tot het ontslag; “het verstevigen van zijn bewijspositie in een eventueel te volgen ontslagprocedure” zoals de rechter dat omschrijft. Er was geen concurrentiegevoelige data aangetroffen en de werknemer was na het ontslag van plan weer zijn dansschool op te pakken die door corona in de ijskast was beland. (Een dansschool oppakken en nog uit de ijskast ook, Arnoud doe wat aan je beeldspraak.)

Dat ontslag op staande voet wordt dus teruggedraaid. En dat is altijd een dure grap:

Nu het ontslag op staande voet wordt vernietigd, duurt de arbeidsovereenkomst voort en heeft [eiser] recht op loon. De vordering van [eiser] tot loonbetaling zal daarom worden toegewezen. De gevorderde wettelijke verhoging van artikel 7:625 BW en de wettelijke rente zullen ook worden toegewezen, omdat [werkgever] te laat heeft betaald, waarbij de kantonrechter aanleiding ziet om de wettelijke verhoging te matigen tot 10%.Tegelijkertijd vindt de rechter het wél onzorgvuldig zoals de werknemer had gehandeld:

Echter, van [eiser] had, als redelijk handelend werknemer, mogen worden verwacht dat hij met het doorsturen van deze e-mails de nodige zorgvuldigheid had betracht, hetgeen hij niet heeft gedaan. Hij heeft immers niet slechts een paar e-mails met essentialia maar ruim 300 e-mails doorgestuurd naar zijn privémail, waarvan er een aantal vertrouwelijke bedrijfsgegevens van [werkgever] bevatte, zoals wachtwoorden of verslagen van functioneringsgesprekken. … Bovendien heeft [eiser] van het doorsturen van de betreffende e-mails ten onrechte geen melding gemaakt bij [werkgever] tijdens de onderhandelingen over c.q. het sluiten van de vaststellingsovereenkomst.Daarmee wordt de werknemer alsnog ontslagen, maar dan dus ‘gewoon’ en niet op staande voet. Hij krijgt alsnog vier maandsalarissen mee met 10% opslag wegens te laat betalen, 3000 euro transitievergoeding en de proceskosten ter hoogte van bijna 900 euro.

Arnoud

Een oud-werknemer moet een boete van ruim 15.000 euro betalen omdat hij een overeengekomen geheimhoudingsbeding en een beding over bedrijfseigendommen had geschonden door een bestand met bedrijfsgegevens naar zijn privé e-mail adres te sturen. Dat is de samenvatting van een recent Amsterdams

Een oud-werknemer moet een boete van ruim 15.000 euro betalen omdat hij een overeengekomen geheimhoudingsbeding en een beding over bedrijfseigendommen had geschonden door een bestand met bedrijfsgegevens naar zijn privé e-mail adres te sturen. Dat is de samenvatting van een recent Amsterdams  Een boekhouder die illegaal inlogde op de server van het bedrijf waarvoor hij de boekhouding verzorgde, om zo gevoelige informatie te verzamelen voor de ontslagprocedure van een collega, kan zich niet beroepen op een noodtoestand, zo las ik

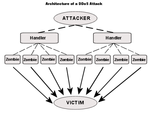

Een boekhouder die illegaal inlogde op de server van het bedrijf waarvoor hij de boekhouding verzorgde, om zo gevoelige informatie te verzamelen voor de ontslagprocedure van een collega, kan zich niet beroepen op een noodtoestand, zo las ik  Britse rechercheurs hebben meerdere sites opgezet waar cybercriminelen zogenaamd ddos-aanvallen konden bestellen. Dat

Britse rechercheurs hebben meerdere sites opgezet waar cybercriminelen zogenaamd ddos-aanvallen konden bestellen. Dat

Zeker 2 miljoen Nederlandse klantgegevens blijken betrokken bij een groot Nederlands datalek, las ik

Zeker 2 miljoen Nederlandse klantgegevens blijken betrokken bij een groot Nederlands datalek, las ik