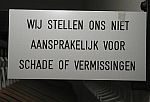

De NIS2-richtlijn lijkt nog ver weg, maar omdat de gevolgen groot kunnen zijn, moeten bedrijven niet te lang wachten met actie. Dat las ik bij Dutch IT Channel. “Heel belangrijk detail is dat de directie van bedrijven persoonlijk aansprakelijk wordt voor het conformeren aan deze wetgeving”, zo werd uitgelegd tijdens een bijeenkomst van de Dutch Cybersecurity Assembly. Oh wacht even, heb ik iets gemist?

De NIS2-richtlijn lijkt nog ver weg, maar omdat de gevolgen groot kunnen zijn, moeten bedrijven niet te lang wachten met actie. Dat las ik bij Dutch IT Channel. “Heel belangrijk detail is dat de directie van bedrijven persoonlijk aansprakelijk wordt voor het conformeren aan deze wetgeving”, zo werd uitgelegd tijdens een bijeenkomst van de Dutch Cybersecurity Assembly. Oh wacht even, heb ik iets gemist?

NIS-2 is de tweede versie van de Europese Network and Information Systems-richtlijn, die voor het eerst in 2016 uitkwam. Bij Computable leggen ze uit waar het om gaat:

[De] kern bestaat uit twee elementen: de zorgplicht en de meldplicht. De zorgplicht verplicht organisaties om de hele infrastructuur op orde te brengen. Zo wordt het verplicht om de faciliteiten te hebben om te monitoren wat er gebeurt op het netwerk. De meldplicht wil dat organisaties melding moeten maken wanneer ze te maken krijgen met een cyberincident. Voor alle organisaties die gezien worden als leverancier van ‘essentiële diensten’ is er dus (veel) werk aan de winkel.En de ophef is groot, want waar de eerste NIS-richtlijn alleen enkele specifieke sectoren betrof, is de reikwijdte nu zo groot dat ook bijvoorbeeld managed hostingbedrijven eronder gaan vallen. Computable noemt een aantal van zesduizend bedrijven dat binnenkort met deze regels te maken krijgt.

Nou is dat niet de eerste keer – ik noem de AVG – maar er lijkt nu extra veel herrie te komen, wat mogelijk komt door die angst voor persoonlijke aansprakelijkheid. Bij de AVG viel dat wel mee, daar kun je als directeur alleen persoonlijk een claim krijgen als je niet-naleving zo ernstig is dat we van wanbestuur kunnen spreken.

Bij de NIS2-richtlijn is er meer. Het governance-artikel (20) bepaalt namelijk in lid 1:

De lidstaten zorgen ervoor dat de bestuursorganen van essentiële en belangrijke entiteiten de door deze entiteiten genomen maatregelen voor het beheer van cyberbeveiligingsrisico’s goedkeuren om te voldoen aan artikel 21, toezien op de uitvoering ervan en aansprakelijk kunnen worden gesteld voor inbreuken door de entiteiten op dat artikel.Dus bestuursorganen van de entiteiten die onder de richtlijnen vallen, moeten zorgen dat ze toezicht houden op de uitvoering en de wetgever moet zorgen dat ze aansprakelijk gesteld kunnen worden als ze artikel 21 schenden. Artikel 21 is dan het artikel met de algemene beveiligingseisen. Maar wat is een “bestuursorgaan”? De NIS-richtlijn definieert het niet, en het begrip is duidelijk niet bedoeld als het bestuursrechtelijke begrip ‘bestuursorgaan’. Vermoedelijk zocht men een generieke term voor zaken zoals een holding, of de bestuursafdeling.

Maar het gaat verder, in artikel 29 staat letterlijk (lid 6):

De lidstaten zorgen ervoor dat elke natuurlijke persoon die verantwoordelijk is voor of optreedt als wettelijke vertegenwoordiger van een essentiële entiteit op basis van de bevoegdheid om deze te vertegenwoordigen, de bevoegdheid om namens deze entiteit beslissingen te nemen of de bevoegdheid om controle uit te oefenen op deze entiteit, de bevoegdheid heeft om ervoor te zorgen dat deze entiteit deze richtlijn nakomt. De lidstaten zorgen ervoor dat dergelijke natuurlijke personen aansprakelijk kunnen worden gesteld voor het niet nakomen van hun verplichtingen om te zorgen voor de naleving van deze richtlijn.Kort gezegd: iedere bestuurder van een bedrijf moet wettelijk bevoegd zijn om security-maatregelen te nemen, zodat directeur A dat niet klein kan houden “vanwege de kosten” terwijl directeur B graag breed wil uitpakken. Maar ook zijn deze personen dus zélf aansprakelijk voor het niet-nakomen.

Dat wil natuurlijk niet zeggen dat iedereen ter wereld maar even geld mag komen eisen bij de directeur privé zodra een bedrijf een of andere maatregel niet is nagekomen. De crux zit hem erin dat de beveiligingseis een open norm is: je moet adequaat beveiligen, en pas als je dus écht onder maat bent gebleven, is er mogelijk een aansprakelijkheidsdiscussie te voeren. En dan moet er ook nog eens geldelijk schade geleden zijn die aan die directeur te verwijten is.

Arnoud

Een lezer vroeg me:

Een lezer vroeg me:

Een lezer vroeg me:

Een lezer vroeg me:

Een lezer vroeg me:

Een lezer vroeg me: Wie penetration testing oftewel securityonderzoek naar binnendringmogelijkheden uitvoert, moet een verwerkersovereenkomst sluiten met zijn opdrachtgever. Dat

Wie penetration testing oftewel securityonderzoek naar binnendringmogelijkheden uitvoert, moet een verwerkersovereenkomst sluiten met zijn opdrachtgever. Dat  Een lezer vroeg me:

Een lezer vroeg me: Een lezer vroeg me:

Een lezer vroeg me: De kwetsbaarheid van “Internet of Things”-dingen is zo gigantisch dat je er maar beter om kunt lachen,

De kwetsbaarheid van “Internet of Things”-dingen is zo gigantisch dat je er maar beter om kunt lachen,  Een lezer vroeg me:

Een lezer vroeg me: