De Verkeersinformatiedienst (VID) volgt al jarenlang de bewegingen van miljoenen auto’s op de weg. Deze data zijn geen persoonsgegevens en niet herleidbaar, stelt het bedrijf, maar dat is dubbel onjuist. Dat meldde Computerworld onlangs, op basis van mijn antwoord dat “Hashing is absoluut een privacyvriendelijke oplossing, maar daarmee blijven de data nog steeds persoonsgegevens, ze zijn immers niet onherleidbaar geanonimiseerd”. Maar, zo mailden veel mensen me: een hash is toch niet meer tot een persoon te herleiden, je weet niet meer wie het is, hoezo is het dan nog steeds een persoonsgegeven?

De Verkeersinformatiedienst (VID) volgt al jarenlang de bewegingen van miljoenen auto’s op de weg. Deze data zijn geen persoonsgegevens en niet herleidbaar, stelt het bedrijf, maar dat is dubbel onjuist. Dat meldde Computerworld onlangs, op basis van mijn antwoord dat “Hashing is absoluut een privacyvriendelijke oplossing, maar daarmee blijven de data nog steeds persoonsgegevens, ze zijn immers niet onherleidbaar geanonimiseerd”. Maar, zo mailden veel mensen me: een hash is toch niet meer tot een persoon te herleiden, je weet niet meer wie het is, hoezo is het dan nog steeds een persoonsgegeven?

Vaak wordt gedacht dat een gegeven pas een persoonsgegeven is als je weet om wie het gaat. Er zou een naam of contactgegevens nodig zijn, en zolang je die maar niet hebt, zou er niets aan de hand zijn. Dit is echter onjuist en wel hierom, zoals dat heet.

Een persoonsgegeven is volgens de wet een gegeven dat direct of indirect tot een persoon te herleiden. Als je iemands naam of contactgegevens hebt, dan heet dat “direct herleidbaar”. Maar heb je die niet, maar zegt wat je hebt wel iets over een persoon, dan is het indirect identificeerbaar en dus alsnog een persoonsgegeven. “Die man met de hoed daar achterin” is dus net zo goed een persoonsgegeven als “Wim ten Brink”.

Ik vind dat niet meer dan logisch: een naam is niet perse een groter privacyprobleem dan een IP-adres. Sterker nog, ik denk dat ik vaker gevolgd/gemonitord wordt via mijn IP-adres dan via mijn voor- en achternaam. En de regels over persoonsgegevens zijn gemaakt om te zorgen dat dergelijke privacyproblemen verminderd worden. “Geen naam = geen persoongegeven” zou dan een maas in de wet zijn waar een Google Modular Data Center doorheen kan.

De Artikel 29-werkgroep, het samenwerkingsverband van privacytoezichthouders, heeft dit al in 2007 gesignaleerd in haar Advies over het begrip ‘persoonsgegeven’. In de context van medisch onderzoek worden patiëntgegevens vaak gepseudonimiseerd (“patiënt X123”), maar dat is niet genoeg: dat gegeven gaat over één patiënt en is dus nog steeds een persoonsgegeven. Althans, als het redelijkerwijs mogelijk is om die gegevens terug te herleiden:

Zijn de gebruikte codes uniek voor elke persoon, dan doet het risico van identificatie zich voor als het mogelijk is de encryptiesleutel te achterhalen. Het risico dat de systemen door een buitenstaander worden gekraakt, de waarschijnlijkheid dat iemand binnen de organisatie van de verzender (ondanks het beroepsgeheim) de sleutel ter beschikking stelt en de haalbaarheid van indirecte identificatie zijn dus allemaal factoren waarmee rekening moet worden gehouden om te bepalen of de betrokkenen kunnen worden geïdentificeerd met alle middelen waarvan mag worden aangenomen dat zij redelijkerwijs door degene die voor de verwerking verantwoordelijk is dan wel door enig ander persoon in te zetten zijn, en of de informatie dus als “persoonsgegevens” moet worden beschouwd.

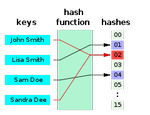

Een hash functie is ook een “encryptie” in de zin van deze analyse. Een hash is weliswaar niet omkeerbaar, maar je kunt wel met een nieuwe invoer kijken of deze dezelfde hash geeft. Dus het probleem is hetzelfde.

Zoals het Cbp het zegt in haar richtsnoeren beveiliging van persoonsgegevens:

Het toepassen van cryptografische bewerkingen op identificerende gegevens leidt op zichzelf tot pseudonimisering (het identificerende gegeven wordt vervangen door een ander identificerend gegeven) en niet tot anonimisering (de gegevens worden omgezet naar “een vorm die identificatie van de betrokkene feitelijk niet langer mogelijk maakt”84[1]).

Dit betekent dus dat persoonsgegevens hashen er niet voor zorgt dat je onder de Wbp uit komt.

Maar er is een sprankje hoop: dat je onder de Wbp valt, wil niet zeggen dat je dus toestemming moet vragen aan iedereen. Er is die uitzondering voor de eigen dringende noodzaak, en daarbij moet je een afweging maken of de privacy van de betrokkenen zwaarder weegt of niet dan jouw noodzaak. Onderdeel van die afweging is hoe makkelijk of moeilijk het is om mensen te identificeren (direct of indirect). Dus als je werkt met hashes dan zit je eerder aan de goede kant dan wanneer je met blote IP-adressen of e-mailadressen gaat werken.

Wél zit je vast aan alle andere regels uit de Wbp, zoals het moeten geven van inzage, het uitleggen wat je doet en het omgaan met een verwijderverzoek.

Arnoud

Een lezer vroeg me:

Een lezer vroeg me: De Verkeersinformatiedienst (VID) volgt al jarenlang de bewegingen van miljoenen auto’s op de weg. Deze data zijn geen persoonsgegevens en niet herleidbaar, stelt het bedrijf, maar dat is dubbel onjuist. Dat

De Verkeersinformatiedienst (VID) volgt al jarenlang de bewegingen van miljoenen auto’s op de weg. Deze data zijn geen persoonsgegevens en niet herleidbaar, stelt het bedrijf, maar dat is dubbel onjuist. Dat