Een beheerder van de website Oil and Gas International heeft tegenover Mozilla geklaagd omdat Firefox op de website een melding geeft dat het onveilig is om in te loggen of via een creditcard te betalen. Dat las ik bij Security.nl vorige week. De website biedt gebruikers namelijk een inlogveld via http aan en sinds kort waarschuwt Firefox hiervoor. Zou een claim wegens smaad hier kans maken?

Een beheerder van de website Oil and Gas International heeft tegenover Mozilla geklaagd omdat Firefox op de website een melding geeft dat het onveilig is om in te loggen of via een creditcard te betalen. Dat las ik bij Security.nl vorige week. De website biedt gebruikers namelijk een inlogveld via http aan en sinds kort waarschuwt Firefox hiervoor. Zou een claim wegens smaad hier kans maken?

Recent heeft Mozilla, de organisatie achter browser Firefox, actie genomen om website-eigenaren te stimuleren om beveiligde verbindingen (https) te gebruiken voor het insturen van informatie. Dit zou de veiligheid op het web moeten verhogen.

Sites als deze wisten daar waarschijnlijk niet van en zijn dus onaangenaam verrast als browsers ineens “Connection is Not Secure” en “Logins entered on this page could be compromised” zeggen tegen bezoekers. Maar zou je dat smaad kunnen noemen?

De wet (art. 261 Strafrecht) definieert smaad als volgt:

Hij die opzettelijk iemands eer of goede naam aanrandt, door telastlegging van een bepaald feit, met het kennelijke doel om daaraan ruchtbaarheid te geven, wordt, als schuldig aan smaad, gestraft met gevangenisstraf van ten hoogste zes maanden of geldboete van de derde categorie. … Noch smaad, noch smaadschrift bestaat voor zover de dader heeft gehandeld tot noodzakelijke verdediging, of te goeder trouw heeft kunnen aannemen dat het te last gelegde waar was en dat het algemeen belang de telastlegging eiste.

Mozilla bazuint dus rond in het openbaar dat een website onveilig is, en baseert dat op het feit dat bepaalde formulieren onveilig worden verstuurd. Je kunt je afvragen in hoeverre dat als wáár te bestempelen is. Het is niet echt een feitelijke analyse, maar meer een mening over hoe veiligheid op het web te verhogen. Die mening is natuurlijk wel breed gedragen, dus in die zin zou je hem ‘waar’ kunnen noemen.

Minstens zo belangrijk is dat het algemeen belang de telastlegging eiste. Het is niet zo dat de waarheid dus nóóit smaad kan zijn. Een waar maar zeer genânt oud triviaal feitje rondbazuinen kan dus smaad opleveren, omdat er dan geen of te weinig algemeen belang is bij het vertellen. Smaad is een belangenafweging, geen binaire waar/onwaar kwestie.

Veiligheid op het web is een onderwerp van algemeen belang, die stelling durf ik wel aan. En dat formulieren beveiligd moeten zijn, die zie ik ook nog wel. Dus om dan als browser mensen hier op te attenderen, dat lijkt mij dan in het algemeen belang.

De tekst waarmee ze dat doen, is redelijk neutraal. Hoewel ik bij “Logins entered on this page could be compromised” dan wel een beetje dubbel gevoel krijgt: hoezo ‘could’, waar hangt dat dan van af? Een naïeve lezer zou dit kunnen opvatten als slechts een kleine slag om de arm in plaats van een “het is in theorie mogelijk”. Maar afgezien daarvan zie ik geen probleem met wat Mozilla doet.

Arnoud

Via Twitter kreeg ik de

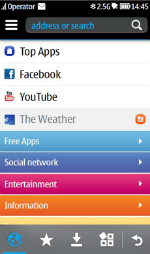

Via Twitter kreeg ik de  De Nokia Xpress browser voor Asha en Lumia-toestellen heeft een proxy-server die vertrouwelijk HTTPS-verkeer middels een eigen certificaat ontsleutelt, zonder dat gebruikers zijn geïnformeerd. Dat

De Nokia Xpress browser voor Asha en Lumia-toestellen heeft een proxy-server die vertrouwelijk HTTPS-verkeer middels een eigen certificaat ontsleutelt, zonder dat gebruikers zijn geïnformeerd. Dat