Begin september hadden we een discussie over crypto-achterdeuren, waarbij de vraag langskwam of encryptie eigenlijk niet gewoon een mensenrecht is. Je hebt toch het grondrecht privacy, en hoe kun je dat nu effectief uitoefenen anders dan door versleutelde communicatie? Een goed punt, en ik werd er door aan het denken gezet want dit is een van die issues waardoor internetrecht/ICT-recht voor mij toch écht meer is dan een hippe naam voor nieuwigheden in het recht.

Begin september hadden we een discussie over crypto-achterdeuren, waarbij de vraag langskwam of encryptie eigenlijk niet gewoon een mensenrecht is. Je hebt toch het grondrecht privacy, en hoe kun je dat nu effectief uitoefenen anders dan door versleutelde communicatie? Een goed punt, en ik werd er door aan het denken gezet want dit is een van die issues waardoor internetrecht/ICT-recht voor mij toch écht meer is dan een hippe naam voor nieuwigheden in het recht.

Encryptie of versleuteling is als technologie al ongeveer zo oud als het recht. Wie iets belangrijks over te brengen heeft, wil graag voorkomen dat ongewenste derden dat ook lezen. Van boodschappen tatoeëren op het hoofd van je slaaf tot de boodschap uitschrijven op een lange rol die alleen te lezen is door ‘m om één specifieke houten stok te wikkelen, de creativiteit is eindeloos.

Maar eigenlijk was encryptie wel altijd iets van de elite: regeringen, militairen en hele grote industrie. De belangen bij het geheim houden van berichten waren daar het grootste, en de kosten om encryptie te realiseren waren daar te dragen. Voor ‘gewone’ mensen (al dan niet als ondernemer) was encryptie nauwelijks te realiseren, in ieder geval niet op een praktische manier. Na de bredere opkomst van chips en daarna software kon je wel iets met encryptie doen, maar onder strenge regels waaronder het makkelijk kraakbaar maken van je encryptie.

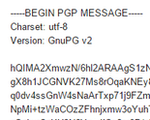

In 1991 kwam daar verandering in. Philip Zimmerman bracht toen het softwarepakket Pretty Good Privacy oftewel PGP uit. Dit programma implementeerde hele krachtige cryptografische technieken middels een (naar de normen van die tijd) eenvoudig te gebruiken interface. De belangrijkste innovatie die PGP op de markt bracht, was die van publiekesleutelcryptografie. Wilde je met een willekeurige persoon veilig communiceren, dan kon je diens sleutel opvragen via een onbeveiligde verbinding. Een meeluisterende aanvaller had daar niets aan, want die sleutel was alleen te gebruiken om berichten te versleutelen en niet om ze te ontsleutelen. Voor dat laatste had iedereen nog een eigen private sleutel.

PGP was een schok in overheidskringen. Zimmerman werd vervolgd voor het exporteren van wapens en munitie, want cryptografie viel in de VS onder de wapenwet (ITAR). Hij werd vrijgesproken, terwijl ondertussen een stel slimmeriken de broncode van PGP uitprintten in een boek dat vervolgens geheel legaal naar Europa gestuurd werd – boeken zijn vrijheid van meningsuiting immers, haha dank u First Amendment – alwaar ze keurig ingescand en ge-OCR’d werden. Daarmee was de geest uit de fles. PGP werd opgevolgd door het vrijesoftwareproject Gnu Privacy Guard (GPG) en vele anderen implementeerden ook sterke, onkraakbare cryptografie.

Deze periode wordt wel de Crypto Wars genoemd: pogingen van overheden om de opkomst en vrije beschikbaarheid van encryptie in te dammen, onder meer door bepaalde cryptografie te verplichten (de Clipper Chip, met achterdeur), sterke encryptie te verbieden en stiekeme pogingen vanuit met name de NSA om encryptie te verzwakken (zoals naar verluidt in DES zou zijn gebeurd, en volgens Snowden-documenten ook de random number generator DualECDRBG). Dat leverde uiteindelijk weinig op: sterke encryptie is goeddeels de norm vandaag de dag.

Volgens sommigen zitten we nu in Crypto Wars 2.0. Die Snowden-onthullingen lieten namelijk ook zien hoe diep geheime diensten in de grote tech-bedrijven zaten mee te luisteren. De reactie daarop was om dan ook alles gelijk cryptografisch dicht te timmeren, niet alleen de interne netwerken maar ook de communicatiekanalen van klanten. (Er waren natuurlijk meer redenen, zoals compliance met persoonsgegevenswetgeving, bescherming van klantcommunicatie tegen meelezende dictators en enigszins cynisch het voorkomen dat je je netwerk hoeft af te laten tappen door Justitie.)

Overheden pushen nu met enige regelmaat het inbouwen van achterdeuren, variërend van lopers (master keys) voor encryptie tot het hebben van een extra sleutel die door Justitie kan worden gevorderd. Techbedrijven en cryptografen zijn daar fel op tegen: dit verzwakt per definitie de beveiliging, en misbruik is niet te detecteren. Daar is niet tegenop te programmeren.

Valt hier juridisch wat van te maken? Als je zegt, het communicatiegeheim is een essentieel deel van de privacy, dan is encryptie een afgeleid grondrecht: een geheim dat triviaal kan worden gebroken, is geen geheim. Encryptie moet dus alomtegenwoordig en sterk zijn om dat grondrecht privacy in de informatiesamenleving te kunnen borgen.

Tegelijk: grondrechten zijn (zelden tot) nooit absoluut. Als er een voldoende diepgaande noodzaak is, dan mag een grondrecht worden ingeperkt of tijdelijk op het tweede plan gezet. Ben je verdachte in een ernstig misdrijf, dan mag je huis worden doorzocht zonder jouw toestemming bijvoorbeeld. Een inbreuk op je privacy (je huis valt daar ook onder) maar legaal want de opsporing van ernstige strafbare feiten vinden we in principe een diepgaande noodzaak.

Vanuit dat perspectief is ook het ontsleutelen van je berichten ‘gewoon’ een maatregel die genomen kan worden bij strafbare feiten. Bepaal bij welke feiten, weeg de voors en tegens af en leg dat vast in een wet en je bent er (de meelezende grondrechtjuristen eisen dat ik nu “noodzakelijkheid, proportionaliteit en subsidiariteit” zeg, dat is formeel de norm).

Heb je nog de praktische implementatie over. Want waar een huis altijd wel te openen is door een goede slotenmaker of desnoods een dikke stormram, en een dikke map met administratie met voldoende mankracht echt wel door te ploegen is, is een versleuteld bestand in principe met mathematische zekerheid niet te openen zonder de sleutel. Heb je mazzel dan is er een foutje gemaakt in de cryptografische software, of staat de sleutel op een geel briefje naast de monitor, maar daar kun je niet op rekenen.

We hebben nu in de wet staan dat wie kennis heeft van de versleuteling van berichten, deze moet ontsleutelen als daar aanleiding toe is (zo’n ernstig misdrijf dus). Dat werkt bij bijvoorbeeld zakelijke e-mail, die vaak versleuteld wordt maar vrijwel altijd met een achterdeur voor de bedrijfscontinuïteit – als Piet ontslag neemt of onder lijn 5 komt, dan moet zijn collega bij zijn mail kunnen. Maar steeds meer software is écht onkraakbaar. Neem WhatsApp, dat end to end encryptie toepast. Alleen afzender en ontvanger kunnen het bericht lezen, WhatsApp zelf kan er gewoon niet bij en die collega ook niet (tenzij hij bij de telefoon kan).

Daarmee heeft de wet een probleem. Want dan kun je wel zeggen “wie kennis heeft”, maar die hééft niemand dan meer (behalve de verdachte, en die kun je niet zomaar verplichten mee te werken – los van dat ‘ie wel gek zou zijn om dat te doen). En dan ontstaat er dus een fundamenteel heel lastige situatie: dat grondrecht privacy is nu wel prachtig gewaarborgd, maar de ruimte die er is om dat grondrecht te beperken voor de opsporing van strafbare feiten, die is nu verdwenen. Weggeprogrammeerd. Code as Constitution: het communicatiegeheim is onschendbaar, punt.

Wat hiermee te doen, weet ik nog niet. Het voelt juridisch een beetje raar dat je een absoluut recht hebt, waar geen inbreuk op gemaakt kán worden. Maar het kan dus kennelijk wel. Fascinerend.

Arnoud

Zijn er technische oplossingen voor de autoriteiten om toegang tot versleutelde data te krijgen, schreef Security.nl onlangs. De Raadsresolutie Encryptie van de Europese Raad vormt volgens minister Grapperhaus van Justitie en Veiligheid het startpunt om samen met techbedrijven en andere partijen een onderzoek te doen naar de technische mogelijkheden om toegang tot versleutelde data te krijgen. Om een of andere reden blijven politici maar denken dat er een oplossing móet zijn om autoriteiten toegang te geven tot versleutelde data zonder dat criminelen dat ook kunnen. Het plaatje hiernaast is mijn kantoormuur nadat ik er met mijn hoofd tegenaan sloeg.

Zijn er technische oplossingen voor de autoriteiten om toegang tot versleutelde data te krijgen, schreef Security.nl onlangs. De Raadsresolutie Encryptie van de Europese Raad vormt volgens minister Grapperhaus van Justitie en Veiligheid het startpunt om samen met techbedrijven en andere partijen een onderzoek te doen naar de technische mogelijkheden om toegang tot versleutelde data te krijgen. Om een of andere reden blijven politici maar denken dat er een oplossing móet zijn om autoriteiten toegang te geven tot versleutelde data zonder dat criminelen dat ook kunnen. Het plaatje hiernaast is mijn kantoormuur nadat ik er met mijn hoofd tegenaan sloeg. Een lezer vroeg me:

Een lezer vroeg me: De Australische senaat heeft donderdag ingestemd met de omstreden wet die techbedrijven zoals Apple en Facebook verplicht om mee te werken bij het ongedaan maken van encryptie bij het onderscheppen van communicatie. Dat

De Australische senaat heeft donderdag ingestemd met de omstreden wet die techbedrijven zoals Apple en Facebook verplicht om mee te werken bij het ongedaan maken van encryptie bij het onderscheppen van communicatie. Dat  Een lezer vroeg me:

Een lezer vroeg me: Een lezer vroeg me:

Een lezer vroeg me: Internetforum Reddit heeft donderdag een stuk tekst verwijderd dat gebruikt werd om aan te geven dat de site nog nooit in het geheim data heeft moeten overhandigen aan de Amerikaanse overheid,

Internetforum Reddit heeft donderdag een stuk tekst verwijderd dat gebruikt werd om aan te geven dat de site nog nooit in het geheim data heeft moeten overhandigen aan de Amerikaanse overheid,  In een rechtszaak waarin FBI eist dat Apple helpt om een iPhone te ontgrendelen, heeft de Amerikaanse overheid een klinkende overwinning behaald. Apple moet speciale software ontwikkelen om het iPhone-kraken te ondersteunen. Dat

In een rechtszaak waarin FBI eist dat Apple helpt om een iPhone te ontgrendelen, heeft de Amerikaanse overheid een klinkende overwinning behaald. Apple moet speciale software ontwikkelen om het iPhone-kraken te ondersteunen. Dat