Een lezer vroeg me:

Een lezer vroeg me:

De dienstverlener van een SaaS administratie-pakket voor de zakelijke markt blokkeert/blacklist de thuisverbinding van een werknemer omdat deze een TOR node draait. De helpdesk weigert dit IP-adres te whitelisten en stelt dat de werknemer zichzelf van de blacklist zal moeten laten verwijderen, wat zou betekenen dat de node offline moet. Mag dit?

Deze manier van werken is me opgevallen bij een aantal SaaS-pakketten. Ik vermoed dat er iemand op security-cursus is geweest en daar leerde dat er met TOR nare dingen gebeuren, zodat het beter is om verkeer vanaf TOR te weren. Dus IP-adressen die óók een TOR node zijn, mogen dan niet inloggen.

Inderdaad gebeuren er rare en strafbare zaken via TOR, maar dat is onvermijdelijk met een netwerk dat opgezet is voor volledig anonieme communicatie. Maar wat je daar verder ook van vindt, ik zie niet hoe het relevant is bij het kunnen inloggen op een SaaS-tool. Ik snap dat je aanvallers wil weren, maar uiteindelijk doe je dat door een adequate authenticatieprocedure.

En oké, als je verkeer vanúit TOR wilt weren dan snap ik dat ergens – dat kan een wachtwoorddief zijn die zijn sporen wil wissen, en welk bedrijf zou standaard willen dat zijn werknemers inloggen via TOR? Maar hier gaat het over IP-adressen die óók een TOR node zijn, maar waarvan de login los staat van TOR.

Tegelijkertijd, wat doe je er aan als klant? Want dit soort dingen zijn -zeker in de zakelijke contractensfeer- prima zo af te spreken dat de dienstverlener het mag. Als die ervoor kiest om alleen als Nederlands bekend staande IP-adressen toe te laten bij de inlog, dan zit je als zakelijke klant op vakantie in Thailand inderdaad met een blokkade. En dan staat men in haar recht. Dit nog los van het punt dat je niet gaat procederen over een dergelijke bagatel, want de kosten zijn hoger dan de baten.

Arbeidsrechtelijk nog wel een interessante: kan ik als werkgever van een werknemer in deze situatie eisen dat zhij stopt met die TOR node? Kennelijk moet zhij thuis kunnen werken (anders is het probleem niet relevant voor het werk) en kennelijk is het contractueel redelijk dat de leverancier hem weert gezien die node. Het hindert het werk, wat die werknemer doet. Daar staat tegenover dat ik als werkgever vrij weinig te maken heb met zo’n privéhobby.

Wat zouden jullie de werkgever adviseren?

Arnoud

Een lezer vroeg me:

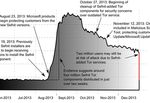

Een lezer vroeg me: Om het Sefnit-botnet tegen te houden, heeft Microsoft op zo’n twee miljoen computers de anonimiteitssoftware Tor verwijderd, zo las ik

Om het Sefnit-botnet tegen te houden, heeft Microsoft op zo’n twee miljoen computers de anonimiteitssoftware Tor verwijderd, zo las ik  Een gebruiker van een anoniem versleuteld p2p-netwerk is

Een gebruiker van een anoniem versleuteld p2p-netwerk is