Een lezer vroeg me:

Een lezer vroeg me:

Naar aanleiding van de recente besmetting van oudere D-Link routers vroeg ik me af: is het blijven gebruiken van een besmet apparaat, waarmee bijvoorbeeld ddos-aanvallen worden uitgevoerd waar de eigenaar geen last van heeft, strafbaar? Ben je verplicht om bij een vastgestelde besmetting actie te ondernemen?Die oudere D-Link routers blijken kwetsbaar voor de Mirai-botnetsoftware, en omdat hiervoor geen updates meer beschikbaar komen (al sinds 2016) is het een kwestie van tijd totdat ze besmet raken. Er is dus weinig aan te doen behalve je router vervangen, en dat is een lastige want voor de consument-gebruiker lijkt het ding nog prima te werken.

Er is althans op papier een mogelijkheid om het strafbaar te noemen dat je met zo’n apparaat door blijft werken. Art. 350b Strafrecht bepaalt namelijk in lid 2:

Hij aan wiens schuld te wijten is dat gegevens wederrechtelijk ter beschikking gesteld of verspreid worden die zijn bestemd om schade aan te richten in een geautomatiseerd werk, wordt gestraft met gevangenisstraf of hechtenis van ten hoogste een maand of geldboete van de tweede categorie.Malware zoals Mirai verspreidt zichzelf en heeft als doel schade aan te richten (door ddos-aanvallen, waar die router dan aan meedoet), dus dat valt onder het begrip ‘gegevens’ uit dit wetsartikel. De vraag is dan dus: heb je juridisch gezien “schuld” aan dat verspreiden als je een niet meer te updaten router aan laat staan, wetende dat Mirai actief zoekt naar (onder meer) dit type apparaat?

De term “schuld” is een trapje lager dan “opzet” (met daartussen de “voorwaardelijke opzet”). Kort door de bocht is de vraag of je dit risico redelijkerwijs had kunnen voorzien en het desondanks voor lief hebt genomen. Weet een gemiddeld gebruiker dat zijn D-Link router niet meer wordt bijgewerkt sinds 2016?

Daar komt bij: wat kon je redelijkerwijs doen om het gevaar af te wenden? De enige optie lijkt te zijn, de router vervangen. Voor 50 euro heb je al een prima router voor thuis, maar ik geef toe dat lang niet iedereen zo even 50 euro over heeft voor een nieuw apparaatje (dat is een modaal weekbudget boodschappen) als de oude het nog doet, nog los van de tijd (en ict-kennis) om zo je netwerk opnieuw in te richten.

En dat moet je dan tegenover de impact stellen: het is niet zo dat jóuw router wereldwijd enorme schade aanricht, je bent een klein deeltje van een enorm netwerk. Cynisch gezegd maakt het dan weinig uit dat enkel en specifiek jij je router vervangt, die aanval komt er toch wel want de totale massa aan geïnfecteerde systemen is enorm. Maatschappelijk is het gewenst dat iedereen die apparaten vervangt, maar daar is dus geen juridische prikkel voor.

Arnoud

Een lezer vroeg me:

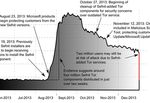

Een lezer vroeg me: Microsoft heeft maandag ruim twintig domeinen van No-IP, een veelgebruikte ddns-provider, offline laten halen,

Microsoft heeft maandag ruim twintig domeinen van No-IP, een veelgebruikte ddns-provider, offline laten halen,  Om het Sefnit-botnet tegen te houden, heeft Microsoft op zo’n twee miljoen computers de anonimiteitssoftware Tor verwijderd, zo las ik

Om het Sefnit-botnet tegen te houden, heeft Microsoft op zo’n twee miljoen computers de anonimiteitssoftware Tor verwijderd, zo las ik