In december werd een man veroordeeld voor het voorhanden hebben en verspreiden van Blackshades software. De rechtbank merkte dit aan als medeplichtigheid tot computervredebreuk, omdat deze software gebruikt kan worden om een inbraak in andermans computer te vergemakkelijken. Wat diverse lezers ertoe bracht om me te vragen, hoezo is het strafbaar om die software te hebben? Er zijn zo veel tools voor remote access, hoe moet je nu weten wanneer dat wel of niet strafbaar is?

In december werd een man veroordeeld voor het voorhanden hebben en verspreiden van Blackshades software. De rechtbank merkte dit aan als medeplichtigheid tot computervredebreuk, omdat deze software gebruikt kan worden om een inbraak in andermans computer te vergemakkelijken. Wat diverse lezers ertoe bracht om me te vragen, hoezo is het strafbaar om die software te hebben? Er zijn zo veel tools voor remote access, hoe moet je nu weten wanneer dat wel of niet strafbaar is?

Het enkele feit dat software geschikt is voor remote access maakt deze natuurlijk niet meteen een hulpmiddel voor computervredebreuk. De wet spreekt van “ontworpen of geschikt gemaakt” voor het misdrijf (art. 139d lid 2 Strafrecht), en niet alle binnengaan of binnendringen in andermans computer is een misdrijf. Een ICT-bedrijf kan immers prima legaal bij de klant zijn computer binnengaan om onderhoud te plegen onder een contract, of op verzoek inloggen om een probleem te herstellen.

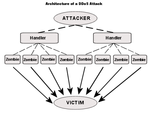

Dergelijke software kan ook door criminelen worden gebruikt om stiekem bij mensen binnen te dringen, en dan bijvoorbeeld data te gijzelen of te verkrijgen, of om de computer als springplank voor een aanval elders te gebruiken. Dat zijn misdrijven.

Hoe zie je dan het verschil? Zoals ik wel vaker zeg, dat zie je aan de intentie van hoe de software wordt vermarket en hoe deze in de markt bekend staat. De software Blackshades staat bekend als hackingtool:

Blackshades is the name of a malicious trojan horse used by hackers to control infected computers remotely. The malware targets the computers using Microsoft Windows -based operating systems. According to US officials, over 500,000 computer systems have been infected worldwide with the software. … Blackshades infects computer systems by downloading onto a victim’s computer when the victim accesses a malicious webpage (sometimes downloading onto the victim’s computer without the victim’s knowledge, known as a drive-by download) or through external storage devices, such as USB flash drives.

De rechtbank is dan ook van oordeel dat de Blackshades software hoofdzakelijk is ontworpen om het plegen van computervredebreuk mogelijk te maken. Daarmee is bezit van deze software dus strafbaar. Dat de software ook gebruikt kan worden voor legale activiteiten is dan niet relevant; het gaat erom of hij hoofdzakelijk bedoeld is voor illegale zaken. En gezien hoe deze software algemeen bekend staat, en het soort features dat aan boord is, is dat hier dus het geval.

De verdachte wilde zich aansluiten bij de reeds bestaande Blackshades organisatie, en kreeg dat op zeker moment ook voor elkaar. Bovendien had hij wetenschap van alle functionaliteiten en illegale mogelijkheden van deze software. Dat maakt hem ook strafbaar voor het voorhanden hebben van die software, én voor medeplichtigheid aan misdrijven zoals binnendringen en denial of service aanvallen.

Arnoud

DDoS-aanvallen, waarbij websites worden overspoeld met dataverkeer, worden steeds gemakkelijker en goedkoper, door de opkomst van speciale websites die die aanvallen op commando uitvoeren. Dat

DDoS-aanvallen, waarbij websites worden overspoeld met dataverkeer, worden steeds gemakkelijker en goedkoper, door de opkomst van speciale websites die die aanvallen op commando uitvoeren. Dat  Een denial-of-serviceaanval is

Een denial-of-serviceaanval is  De ludiek bedoelde actie van Geencommentaar kon Geenstijl toch iets meer boeien dan het shockblog

De ludiek bedoelde actie van Geencommentaar kon Geenstijl toch iets meer boeien dan het shockblog  Een groep anonieme hackers heeft de oorlog verklaard aan de omstreden Scientology-beweging,

Een groep anonieme hackers heeft de oorlog verklaard aan de omstreden Scientology-beweging,