Het voelt een tikje als verplicht nummer, deze blog, maar goed. De versoepelde cookiewet is aangenomen in de Eerste Kamer. Nu is het alleen nog even wachten op inwerkingtreding, maar dan zal het toegestaan zijn om niet-functionele cookies te plaatsen zonder toestemming te vragen zolang het gaat om cookies die “geen of slechts geringe” inbreuk op de privacy maken. Dus ook analytics, en tot mijn verrassing zélfs Google Analytics.

Het voelt een tikje als verplicht nummer, deze blog, maar goed. De versoepelde cookiewet is aangenomen in de Eerste Kamer. Nu is het alleen nog even wachten op inwerkingtreding, maar dan zal het toegestaan zijn om niet-functionele cookies te plaatsen zonder toestemming te vragen zolang het gaat om cookies die “geen of slechts geringe” inbreuk op de privacy maken. Dus ook analytics, en tot mijn verrassing zélfs Google Analytics.

Al sinds de invoering heeft iedereen een hekel aan de cookiewet. Jammer ergens, want het was een goed idee, ze hadden alleen cookies uit moeten zonderen. Het principe is namelijk best sympathiek: geen data zetten op mijn apparatuur zonder mijn toestemming, en geen data uitlezen ook niet. Maar toen kreeg iemand het in zijn hoofd dat cookies ook ‘data’ zijn en toen zei iemand, dat is handig want cookies zijn privacyschendend en spyware en tracking en OMGWTFWBP daar moeten we wat mee. Vandaar.

Het idee was daarbij ook nog eens dat iedereen door de cookiewet zou denken “oei, toestemming vragen is moeilijk, laten we maar zonder tracking en zonder Analytics gaan werken”. Niet dus: dat werd de bekende domme oplossing van het de gebruiker vragen terwijl die geen idee heeft waar het over gaat. Binnen een mum van tijd stond het web vol met popups waar je een door een jurist opgestelde tekst (“Deze website wenst ‘cookies’ te plaatsen, conform artikel 11.7a Telecommunicatiewet is daarvoor specifieke, vrije en geïnformeerde toestemming nodig”) moest lezen en dan “ja” of “nee” kon kiezen. Hoewel vaker je alleen “ja” of je Back-button kon kiezen – de cookiemuur.

Na veel ophef, met name over cookiemuren bij de publieke omroep, is er dan toch gekozen voor een wettelijk compromis: je mag nu zonder toestemming cookies plaatsen die de privacy niet of slechts een klein beetje schenden én je dat doet voor het doel “informatie te verkrijgen over de kwaliteit of effectiviteit van een geleverde dienst van de informatiemaatschappij.” Analytics dus.

Ook die van Google? Nee, dacht ik altijd: Google is eng-Amerikaans en doet niet aan privacy, dus dat is meer dan “geringe gevolgen” voor de privacy. Bij dit wetsvoorstel is daar verder niet op ingegaan, maar recent publiceerde het Cbp een handreiking over hoe je je aan de privacywet kunt houden en toch Google Analytics kunt inzetten. Je moet vier stappen nemen:

- Accepteer het “Amendement gegevensverwerking” in je Analytics-account (‘Beheer’ > ‘Account instellingen’ en dan helemaal onderaan);

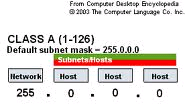

- Blokkeer het meezenden van volledige IP-adressen (

ga('set', 'anonymizeIp', true);) en forceer als je toch bezig bent even SSL (ga('set', 'forceSSL', true);); - Zet het delen van gegevens met Google uit (‘Beheer’ > ‘Account instellingen’ en dan vier instellingen uitvinken);

- Informeer je bezoekers in een cookieverklaring of privacyverklaring over je gebruik van Google Analytics.

Hiermee is je gebruik van Google Analytics zo privacyvriendelijk mogelijk, en onder de Wbp is het dan oké via de “eigen dringende noodzaak”-uitzondering. En kennelijk vinden we het in die situatie dan ook oké om te spreken van een “geringe inbreuk op de privacy”, zodat je je popup weg kunt laten als je daarmee werkt.

Ga je mensen over meerdere sites heen tracken dan blijft de cookiewet van kracht: dat valt buiten het doel “informatie over kwaliteit of effectiviteit” en bovendien is dat écht wel een meer dan geringe inbreuk op de privacy. Hetzelfde geldt voor andere analytics-achtige tools waarbij je wél IP-adresgebonden informatie logt en analyseert.

Oh, en als je een instelling bent die op grond van de wet is opgericht dan mag je geen toestemming eisen voordat mensen op je site mogen. De Publieke Omroep werd hier een tijdje terug nog voor beboet, maar nu geldt het dus formeel voor álle openbare instellingen. Private bedrijven en organisaties mogen wel cookiemuren hanteren, omdat daar concurrentie voor bestaat.

Afijn. Ik ben benieuwd hoe dit in de praktijk gaat uitpakken.

Arnoud

Een lezer vroeg me:

Een lezer vroeg me: Een lezer vroeg me:

Een lezer vroeg me: Via een lezer (dank) vond ik een

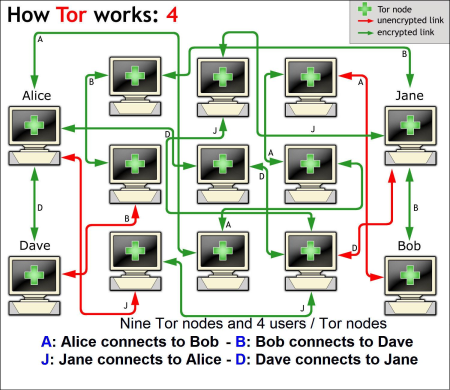

Via een lezer (dank) vond ik een  Bewijs leveren over wat er langs digitale weg is gebeurd, is niet eenvoudig. Het is heel simpel om tooltjes en webdiensten in te zetten zoals proxies, waardoor bijvoorbeeld een e-mail met een bommelding niet snel tot de dader te herleiden is. Met dit probleem zag ROC De Sumpel zich in juni vorig jaar geconfronteerd: men ontving e-mails met de melding dat het pand de volgende dag met twee bommen zou worden opgeblazen. Het IP-adres liep dood bij een online maildienst waar je zelf je afzenderadres mag invullen. Wat nu?

Bewijs leveren over wat er langs digitale weg is gebeurd, is niet eenvoudig. Het is heel simpel om tooltjes en webdiensten in te zetten zoals proxies, waardoor bijvoorbeeld een e-mail met een bommelding niet snel tot de dader te herleiden is. Met dit probleem zag ROC De Sumpel zich in juni vorig jaar geconfronteerd: men ontving e-mails met de melding dat het pand de volgende dag met twee bommen zou worden opgeblazen. Het IP-adres liep dood bij een online maildienst waar je zelf je afzenderadres mag invullen. Wat nu? Steeds meer Nederlandse winkels volgen klanten via unieke signalen uit hun smartphone,

Steeds meer Nederlandse winkels volgen klanten via unieke signalen uit hun smartphone,  Een ander IP-adres aannemen of een proxy gebruiken om zo een IP-ban op een website te omzeilen is in de VS een strafbaar feit,

Een ander IP-adres aannemen of een proxy gebruiken om zo een IP-ban op een website te omzeilen is in de VS een strafbaar feit,  Grmbl. Weet u nog, die

Grmbl. Weet u nog, die  Zo, ik ben weer terug van vakantie. Leuk om te zien dat de gastblogs zo populair zijn 🙂 Tijdens mijn vakantie bleven de vragen binnenstromen. Ga zo door!

Zo, ik ben weer terug van vakantie. Leuk om te zien dat de gastblogs zo populair zijn 🙂 Tijdens mijn vakantie bleven de vragen binnenstromen. Ga zo door!