De Amerikaanse autoriteiten hebben een man en vrouw gearresteerd die worden verdacht van het witwassen van bitcoins die in 2016 bij platform Bitfinex werden gestolen. Dat meldde Tweakers vorige week. De FBI zou 3,15 miljard euro aan cryptocoins in beslag hebben genomen. Een enorm bedrag (afgezien van de speculatieve waarde van de munten), en wat velen verbaasden was vooral dat het kennelijk zo makkelijk was deze mensen op te sporen. Cryptomunten zijn toch de perfect crime: ontraceerbaar en anoniem? Nou ja, niet echt dus.

De Amerikaanse autoriteiten hebben een man en vrouw gearresteerd die worden verdacht van het witwassen van bitcoins die in 2016 bij platform Bitfinex werden gestolen. Dat meldde Tweakers vorige week. De FBI zou 3,15 miljard euro aan cryptocoins in beslag hebben genomen. Een enorm bedrag (afgezien van de speculatieve waarde van de munten), en wat velen verbaasden was vooral dat het kennelijk zo makkelijk was deze mensen op te sporen. Cryptomunten zijn toch de perfect crime: ontraceerbaar en anoniem? Nou ja, niet echt dus.

In 2016 werd de bitcoin-handelsplaats Bitfinex beroofd: er werd in totaal 119.756 bitcoin gestolen, destijds zo’n 58 miljoen euro waard. In geld van vandaag is dat 3,9 miljard euro (ongeveer 433 Sywerts). Althans, als je het in euro om weet te zetten, want daar zat hem de kneep: hoe moet je dat voor elkaar krijgen in de infrastructuur van cryptomunten?

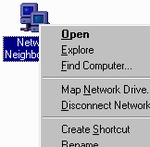

Want ja, het verschuiven van crypto van wallet A naar wallet B dat kan zonder nadere identificatie. Maar op zeker moment wil je er echt geld / fiatgeld voor hebben, en dan moet je langs een exchange. Dat is dus allemaal te volgen, een mooie truc daarvoor was deze Twitterbot maar het zit inherent in de blockchain: alle transacties worden openbaar gemaakt, dus je kunt van de gestolen bitcoins precies zien waar ze heengaan. En zodra ze dan bij een wisselkantoor uitkomen, val je daar als FBI binnen en vraag je de know-your-customer identificatie op.

Er zijn natuurlijk trucs, zoals zogeheten tumblers die geld opsplitsen en met ander geld combineren zodat het veel lastiger te traceren is. Maar deze twee hadden pech een door de FBI opgerolde tumbler te hebben gebruikt. Ook hielp het niet dat de opsporingsdienst toegang tot een cloudaccount wist te krijgen, waar niet nader genoemde informatie werd gevonden waarmee diverse wallets en dergelijke geïdentificeerd konden worden.

Bij Tweakers lees ik nog dat exchanges deze bitcoins op een zwarte lijst zouden hebben, zodat deze beheerders weten wanneer crimineel geld langskomt. Net zoals een bank gestolen bankbiljetten kan herkennen aan de serienummers. Alleen hebben bitcoins geen serienummer, het zijn geen munten maar tellertjes die in een transactie vermeld staan. Het zijn de transacties (er ging 1 BTC van meneer Sassaman naar meneer Wright) die geregistreerd worden, en die je dus allemaal terug kunt zoeken.

De kern is in ieder geval: als je begint met gestolen bitcoins, dan is goed bij te houden waar die heen gaan. En ik zie zeker wel hoe een wisselkantoor dan zal weigeren deze om te zetten naar dollars of euro’s. En dan is het een beetje ingewikkeld om wat te doen met je gestolen geld.

Als de bitcoins zelf niet gestolen zijn, dan ligt het iets anders. Bij ransomware bijvoorbeeld gaan de bitcoins weliswaar naar criminelen, maar de bitcointransactie zelf is legitiem (er gaat 1 BTC van A naar B). En dan is het lastiger dit te traceren tot een persoon die er euro’s van maakt. Specifiek daar is bitcoin (of crypto in het algemeen) wél interessant voor criminelen.

Arnoud

De FBI gaat nu netwerken van privépartijen patchen,

De FBI gaat nu netwerken van privépartijen patchen,  Microsoft hoeft e-mails die opgeslagen zijn bij zijn datacenters in Ierland niet over te dragen aan de Amerikaanse rechter. Dat

Microsoft hoeft e-mails die opgeslagen zijn bij zijn datacenters in Ierland niet over te dragen aan de Amerikaanse rechter. Dat  In een rechtszaak waarin FBI eist dat Apple helpt om een iPhone te ontgrendelen, heeft de Amerikaanse overheid een klinkende overwinning behaald. Apple moet speciale software ontwikkelen om het iPhone-kraken te ondersteunen. Dat

In een rechtszaak waarin FBI eist dat Apple helpt om een iPhone te ontgrendelen, heeft de Amerikaanse overheid een klinkende overwinning behaald. Apple moet speciale software ontwikkelen om het iPhone-kraken te ondersteunen. Dat