Als Uber in 2014 in Europa wil starten met taxidienst Uberpop, ontstaat er een strijd met de autoriteiten om deze dienst die gebruikmaakt van chauffeurs zonder vergunning te legaliseren. Dat meldde het FD onlangs. “Please hit the kill switch ASAP … Access must be shut down in AMS‘. Zo citeert men dan Uber CEO Travis Kalanick, die geschrokken reageert op een inval van de Inspectie Leefomgeving en Transport, die toezicht houdt op de taxidiensten. De schermen gaan dan ook op zwart, zodat niemand nog bij de informatie kan. Dat zou stevige juridische gevolgen moeten hebben.

Uit gelekte interne stukken blijkt dat Uber tot het uiterste gaat om Uberpop – haar illegale snordersdienst gepromoot als Web 2.0 sociale deeldienst – erdoor te drukken. Inclusief de inzet van Neelie Kroes, over wiens pro-Uber tweet ik me al in 2014 verbaasde omdat ze toen nog Eurocommissaris was. Maar dat terzijde. Zoals FD zegt, het was “direct duidelijk dat de taxidienst verboden is, en alleen een wetswijziging [kan] Uberpop uit de illegaliteit houden.” En de toezichthouder mag ze daar aan houden, en kan desnoods een inval doen om de bewijzen te verzamelen.

Uber ziet dat uiteraard anders, maar krijgt tot mijn (positieve) verrassing van Zuidaskantoor De Brauw te horen dat je daar echt aan moet meewerken.

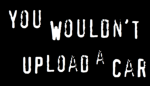

Wat de advocaten niet lijken te weten, is dat Uber nog een plan achter de hand heeft om de handhaving te frustreren: het blokkeren van alle computers tijdens een inval. En dat is precies wat Uber eind maart en begin april 2015 tijdens twee invallen door de ILT doet. ‘Het lijkt er sterk op dat hier de wet is overtreden’, zegt Brendan Newitt, advocaat bij De Roos & Pen. ‘De toegang tot informatie is vergrendeld. Daarmee werkte Uber niet mee aan de vordering van de inspecteur. Dat is een economisch delict en ook een strafbaar feit vanuit het strafrecht. De administratie moet beschikbaar en inzichtelijk zijn.’Dit is typisch zo’n nieuw probleem dat dankzij ict ontstaat. Vroeger stond je administratie op papier ergens in een kamer. Maar heel weinig bedrijven hadden dan een mega-versnipperaar of houtkachel paraat om alles te verbranden, en wie dat overwoog wist in ieder geval heel zeker dat hij iets deed dat niet de bedoeling was. Met ict middelen lijkt het allemaal minder erg, waardoor je vaker over dit soort trucs leest.

Het deed me denken aan de actie van Centric-directeur Gerard Sanderink, die zijn telefoon op afstand liet wissen bij een inval. Dat kostte hem een miljoen aan dwangsommen. Verschil is hier: dit is een inval door een toezichthouder in het kader van handhaving van een wet, geen actie in het kader van een civiel geschil. De medewerkingsplicht is een stuk groter en de straffen ook een stuk ernstiger. Kort gezegd, als je een inval van een toezichthouder krijgt dan werk je mee en verschaf je alle informatie (art. 5:20 Algemene wet bestuursrecht). Dat betekent dus ook dat je wachtwoorden verstrekt, toegang geeft tot databases en wat er maar nodig is. Dit is bestuursrecht, “tegen jezelf getuigen” is daarbij geen argument. De straf kan tot drie maanden cel oplopen, en dwangsommen kunnen worden opgelegd tot alle informatie wordt verstrekt.

Ook is het strafrecht hier in beeld, nu het gaat om het niet toegankelijk maken van de administratie. Vorig jaar werd nog een ondernemer veroordeeld tot een taakstraf voor het niet voeren van een administratie, een collega kreeg een boete van 4000 euro. Dat waren kleine ondernemers, de theoretische maxima zijn vier jaar cel of € 22.500 boete. Heel erg in theorie zou Nederland nu een verzoek tot uitlevering van Kalanick kunnen doen, zowel in de VS als hier is het immers strafbaar om je administratie te verhullen. Maar dan moet de politieke wil wel heel erg groot zijn.

Arnoud

De FBI gaat nu netwerken van privépartijen patchen,

De FBI gaat nu netwerken van privépartijen patchen,  Een lezer vroeg me:

Een lezer vroeg me: Apple

Apple  Een lezer vroeg me:

Een lezer vroeg me: Een lezer vroeg me:

Een lezer vroeg me:

Kim Dotcom is mediagenieker dan Leaseweb. De Megauploadeigenaar riep op Twitter dat het Nederlandse hostingbedrijf alle data van zijn cyberlockerdienst had gewist afgelopen februari,

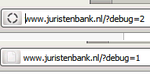

Kim Dotcom is mediagenieker dan Leaseweb. De Megauploadeigenaar riep op Twitter dat het Nederlandse hostingbedrijf alle data van zijn cyberlockerdienst had gewist afgelopen februari,  debug=1. Een onschuldig uitziend statement, zo zou je denken. Maar in mei 2009 had het een heel wat minder onschuldig effect als het werd toegevoegd aan de URL van de vacaturesite Juristenbank.nl: er werden dan telkens maximaal 10 kandidaten, dan wel werkgevers, in willekeurige volgorde volledig onomkeerbaar verwijderd. Dat bleek een logisch bommetje van een gefrustreerde werknemer te zijn. De vraag

debug=1. Een onschuldig uitziend statement, zo zou je denken. Maar in mei 2009 had het een heel wat minder onschuldig effect als het werd toegevoegd aan de URL van de vacaturesite Juristenbank.nl: er werden dan telkens maximaal 10 kandidaten, dan wel werkgevers, in willekeurige volgorde volledig onomkeerbaar verwijderd. Dat bleek een logisch bommetje van een gefrustreerde werknemer te zijn. De vraag  De politie had een filmpje van een politie-optreden op de mobiele telefoon van een verdachte niet mogen wissen,

De politie had een filmpje van een politie-optreden op de mobiele telefoon van een verdachte niet mogen wissen,  Een lezer mailde me:

Een lezer mailde me: