Oké dus toch. Meeliften bij het internet van de buren is wel degelijk computervredebreuk, bepaalde de Hoge Raad gisteren. In 2011 had het Gerechtshof nog bepaald dat hiervan geen sprake is omdat een router geen “geautomatiseerd werk” is in de zin van de strafwet. Maar het was toch echt de bedoeling van de wetgever om inbreken op netwerken onder computervredebreuk te rangschikken.

Oké dus toch. Meeliften bij het internet van de buren is wel degelijk computervredebreuk, bepaalde de Hoge Raad gisteren. In 2011 had het Gerechtshof nog bepaald dat hiervan geen sprake is omdat een router geen “geautomatiseerd werk” is in de zin van de strafwet. Maar het was toch echt de bedoeling van de wetgever om inbreken op netwerken onder computervredebreuk te rangschikken.

In deze strafzaak had een jongen via het netwerk van de buren op het NSFL-imageboard 4chan een dreigende tekst geplaatst (“I”ll go and kill some peeps from my old school”). In het hoger beroep had het Gerechtshof bepaald dat dat meeliften bij dat netwerk niet strafbaar was (het dreigen zelf wel), want de wet (art. 80sexies Strafrecht) definieert een ‘geautomatiseerd werk’ als

een inrichting die bestemd is om langs elektronische weg gegevens op te slaan, te verwerken en over te dragen.

Het Hof interpreteerde die “en” als een AND: een apparaat moet alle drie die dingen doen met (een gegeven set) gegevens. En een router doet dat niet, want die slaat de gegevens die hij routeert niet op. Derhalve is het onmogelijk computervredebreuk op een router te plegen.

De Hoge Raad raadpleegde de wetsgeschiedenis en ontdekte dat de wetgever toch echt bedóeld had om ook inbraak op netwerken onder computervredebreuk te rekenen:

Artikel 80sexies Sr, zoals dit wordt aangevuld door het onderhavige wetsvoorstel, definieert geautomatiseerd werk als een inrichting die bestemd is om langs elektronische weg gegevens op te slaan, te verwerken en over te dragen. Met dit begrip worden op zichzelf staande computers aangeduid, maar ook netwerken van computers en geautomatiseerde inrichtingen voor telecommunicatie. Van belang is wel dat de inrichting zowel gegevens kan opslaan als deze verwerken én overdragen.” (Kamerstukken II, 2004-2005, 26 671, nr. 10, blz. 31)

Het hoeft dus niet per se om één apparaat te gaan waar je alle drie die functies mee kunt uitvoeren. Een netwerk met apparaten dat in zijn totaliteit in staat is tot zenden, ontvangen en opslaan is ook goed. Daarmee was dat netwerk van de buren van de /b/tard wel degelijk een ‘geautomatiseerd werk’ waar hij op binnengedrongen was.

Een rechter is dus een DWIM compiler van het recht. Wetten moet je niet alleen letterlijk lezen, de bedoeling is soms belangrijker dan de tekst.

Arnoud

debug=1. Een onschuldig uitziend statement, zo zou je denken. Maar in mei 2009 had het een heel wat minder onschuldig effect als het werd toegevoegd aan de URL van de vacaturesite Juristenbank.nl: er werden dan telkens maximaal 10 kandidaten, dan wel werkgevers, in willekeurige volgorde volledig onomkeerbaar verwijderd. Dat bleek een logisch bommetje van een gefrustreerde werknemer te zijn. De vraag

debug=1. Een onschuldig uitziend statement, zo zou je denken. Maar in mei 2009 had het een heel wat minder onschuldig effect als het werd toegevoegd aan de URL van de vacaturesite Juristenbank.nl: er werden dan telkens maximaal 10 kandidaten, dan wel werkgevers, in willekeurige volgorde volledig onomkeerbaar verwijderd. Dat bleek een logisch bommetje van een gefrustreerde werknemer te zijn. De vraag  Een denial-of-serviceaanval is

Een denial-of-serviceaanval is  De Revu wordt niet gestraft voor het infecteren van 14.000 computers en het hacken van de mailbox van de geanonimiseerde Staatssecretaris van Defensie, zo las ik gisteren

De Revu wordt niet gestraft voor het infecteren van 14.000 computers en het hacken van de mailbox van de geanonimiseerde Staatssecretaris van Defensie, zo las ik gisteren  Met andermans (geraden of afgetroggeld) wachtwoord inloggen op Habbo Hotel is computervredebreuk. En haal je dan die ander zijn meubels naar je eigen account, dan pleeg je heel ouderwets diefstal. Dat bepaalde de rechtbank Amsterdam gisteren in twee grotendeels eensluidende vonnissen (

Met andermans (geraden of afgetroggeld) wachtwoord inloggen op Habbo Hotel is computervredebreuk. En haal je dan die ander zijn meubels naar je eigen account, dan pleeg je heel ouderwets diefstal. Dat bepaalde de rechtbank Amsterdam gisteren in twee grotendeels eensluidende vonnissen ( In 2006 brak een Nederlander in bij de computernetwerken van onder andere Activision en maakte daar een kopie van het computerspel “Enemy Territory: Quake Wars“, dat toen nog in ontwikkeling was. Ook zou hij op de systemen van

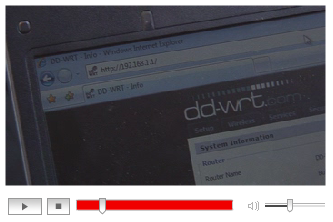

In 2006 brak een Nederlander in bij de computernetwerken van onder andere Activision en maakte daar een kopie van het computerspel “Enemy Territory: Quake Wars“, dat toen nog in ontwikkeling was. Ook zou hij op de systemen van  De draadloze internettoegang, die momenteel als proef gratis wordt aangeboden in de trein tussen Groningen en Leeuwarden, blijkt slecht beveiligd te zijn, las ik

De draadloze internettoegang, die momenteel als proef gratis wordt aangeboden in de trein tussen Groningen en Leeuwarden, blijkt slecht beveiligd te zijn, las ik