Een lezer vroeg me:

Een lezer vroeg me:

Het is vaak tegen de gebruikersvoorwaarden om mijn login gegevens van een digitale dienst zoals een krantenabonnement of streamingdienst met anderen te delen. Maar is het ook strafbaar? En hoe zit het als ik er een vergoeding voor vraag, zodat de ander en ik allebei de helft van het abonnement betalen?

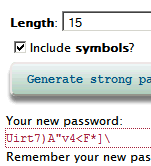

Het is strafbaar om gebruik te maken van een betaaldienst zonder daarvoor te betalen (art. 326c Strafrecht). Het moet dan wel gaan om een “dienst die via telecommunicatie aan het publiek wordt aangeboden”, zoals betaaltelevisie. Gratis parkeren in een (private) parkeergarage valt hier niet onder.

Eis is dat je een technische ingreep pleegt (‘hacken’) of met behulp van valse signalen je toegang verschaft tot die betaaldienst. De vraag is dus of het gebruik van andermans wachtwoord telt als een vals signaal. Ik twijfel daarover, omdat elders (bij computervredebreuk bijvoorbeeld) altijd “valse signalen of een valse sleutel” wordt gebruikt, waarbij het wachtwoord als ‘sleutel’ wordt aangemerkt. Die term is hier weggelaten, is dat dan opzettelijk of niet?

Uit de wetsgeschiedenis blijkt dat het moet gaan om

enig teken dat bij de ontvanger, ongeacht of dit een natuurlijke persoon of een geautomatiseerd werk is, een gevolg bewerkstelligt dat gebaseerd is op (geprogrammeerde) veronderstellingen die onjuist blijken te zijn, terwijl degene die het teken geeft, weet dat hij met dat teken, gegeven die veronderstellingen, dat gevolg uitlokt.

In dit arrest had het gerechtshof in Arnhem er geen moeite mee het bellen vanaf andermans vaste lijn naar een 09xx-nummer (om credits op te waarderen) onder “vals signaal” te rekenen. De redenering was: het gebruiken van een valse sleutel (een identificatiemiddel) levert het geven van een vals signaal op want daardoor denkt de wederpartij dat hij met een ander te maken heeft, in die zaak de eigenaar van de telefoonlijn (waardoor die de rekening krijgt).

In dit geval is de sleutel echt want het wachtwoord hoort bij een normaal, betalend account. Maar het signaal dat je afgeeft is vals in die zin dat je je voordoet als die accounteigenaar in plaats van als een derde. En daarmee is het formeel dus strafbaar om je wachtwoord van zo’n betaaldienst te delen.

Arnoud

Een lezer vroeg me:

Een lezer vroeg me: Bij dit soort berichten weet ik nou nooit of het écht een relevant juridisch onderwerp is of dat men een haakje zoekt om op #iphone5s mee te kunnen liften. Hoe dan ook,

Bij dit soort berichten weet ik nou nooit of het écht een relevant juridisch onderwerp is of dat men een haakje zoekt om op #iphone5s mee te kunnen liften. Hoe dan ook,  Een lezer vroeg me:

Een lezer vroeg me: Ik neem aan dat julie je LinkedIn-wachtwoorden ook hebben veranderd ondertussen? Wat een

Ik neem aan dat julie je LinkedIn-wachtwoorden ook hebben veranderd ondertussen? Wat een  Internetbank Bizner stopt ermee, maar op de valreep leveren ze nog een

Internetbank Bizner stopt ermee, maar op de valreep leveren ze nog een  De Revu wordt niet gestraft voor het infecteren van 14.000 computers en het hacken van de mailbox van de geanonimiseerde Staatssecretaris van Defensie, zo las ik gisteren

De Revu wordt niet gestraft voor het infecteren van 14.000 computers en het hacken van de mailbox van de geanonimiseerde Staatssecretaris van Defensie, zo las ik gisteren